VSST (2004) Lafaye : Différence entre versions

imported>Jacques Ducloy |

imported>Jacques Ducloy |

||

| (64 révisions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

| + | {{VSST Header 2004}} | ||

| + | {{VSST boîte bibliographique | ||

| + | |texte= | ||

;Titre:[[A pour titre::Le recours aux agents intelligents pour la traqued’information sur internet dans un processus de veille stratégique : une étude des déterminants d’utilisation et de leurs évolutions]] | ;Titre:[[A pour titre::Le recours aux agents intelligents pour la traqued’information sur internet dans un processus de veille stratégique : une étude des déterminants d’utilisation et de leurs évolutions]] | ||

;Auteur:[[A pour premier auteur::Christophe Lafaye]] | ;Auteur:[[A pour premier auteur::Christophe Lafaye]] | ||

| Ligne 4 : | Ligne 7 : | ||

(*) Centre de recherche IAE, Université Jean-Moulin, 6 cours Albert Thomas - BP 8242 - 69355 Lyon | (*) Centre de recherche IAE, Université Jean-Moulin, 6 cours Albert Thomas - BP 8242 - 69355 Lyon | ||

Cedex 08, France | Cedex 08, France | ||

| − | Mots clés : | + | ;En ligne:Sur le site de l'IRIT : [http://atlas.irit.fr/PIE/VSST/VSST%202004/Salle%20B/B-51-LAFAYE.pdf] |

| − | Veille stratégique, phase de traque d’information, Internet, agents intelligents, agents | + | ;Mots clés :Veille stratégique, phase de traque d’information, Internet, agents intelligents, agents artificiels d’information Internet, étude de cas |

| − | artificiels d’information Internet, étude de cas | + | ;Keywords : Environmental scanning, information acquisition process, Internet, intelligent agents, Internet information artificial agents, case study |

| − | Keywords : | + | ;Palabras clave : Vigilancia estratégica, búsqueda de la información, Internet, inteligencia sistema de vigilancia |

| − | Environmental scanning, information acquisition process, Internet, intelligent agents, Internet | + | }} |

| − | information artificial agents, case study | + | ;Résumé : Certaines organisations, pour développer et pérenniser leur prospérité, recourent à une forme particulière de management stratégique de l’information, la veille stratégique. Cette dernière, conçue comme une aide s’insérant dans le processus de prise de décision du dirigeant, nécessite de s’alimenter en information de type anticipative. Si les veilleurs opèrent traditionnellement cette phase de collecte d’information (la traque) au cours de leurs divers déplacements, rencontres et échanges à l’extérieur de l’entreprise, le développement rapide de l’Internet redistribue les frontières des « terrains de traque ». Mais ce média représente une masse d’information considérable. Aussi, pour les aider dans cet exercice, des applications logicielles ont été mises à leur disposition, les agents intelligents. Or, certains auteurs notent l’incapacité de ces outils à collecter des informations de type signal faible. Pourtant, il semble bien que les agents intelligents connaissent toujours un succès d’estime auprès des veilleurs. |

| − | Palabras clave : | + | :En conséquence, le but de cet article visera à comprendre les raisons d’utilisation des agents intelligents auprès de cette communauté. En d’autres termes, nous essaierons de répondre à la questions suivante : « ''Pourquoi les veilleurs recourent-ils à la technologie des agents intelligents, si celle-ci n’est pas à même de leur procurer le substrat informationnel essentiel nécessaire à leur activité de veille stratégique ?'' ». |

| − | Vigilancia estratégica, búsqueda de la información, Internet, inteligencia sistema de vigilancia | + | :A cette fin nous adopterons une approche qualitative fondée sur une stratégie de deux études de cas telle que l’a proposé Robert Yin. |

| − | Résumé : | + | __TOC__ |

| − | Certaines organisations, pour développer et pérenniser leur prospérité, recourent à une forme | + | {{VSST début corps}} |

| − | particulière de management stratégique de l’information, la veille stratégique. Cette dernière, | + | ==Introduction== |

| − | conçue comme une aide s’insérant dans le processus de prise de décision du dirigeant, | ||

| − | nécessite de s’alimenter en information de type anticipative. Si les veilleurs opèrent | ||

| − | traditionnellement cette phase de collecte d’information (la traque) au cours de leurs divers | ||

| − | déplacements, rencontres et échanges à l’extérieur de l’entreprise, le développement rapide de | ||

| − | l’Internet redistribue les frontières des « terrains de traque ». Mais ce média représente une | ||

| − | masse d’information considérable. Aussi, pour les aider dans cet exercice, des applications | ||

| − | logicielles ont été mises à leur disposition, les agents intelligents. Or, certains auteurs notent | ||

| − | l’incapacité de ces outils à collecter des informations de type signal faible. Pourtant, il semble | ||

| − | bien que les agents intelligents connaissent toujours un succès d’estime auprès des veilleurs. | ||

| − | En conséquence, le but de cet article visera à comprendre les raisons d’utilisation des agents | ||

| − | intelligents auprès de cette communauté. En d’autres termes, nous essaierons de répondre à la | ||

| − | questions suivante : « Pourquoi les veilleurs recourent-ils à la technologie des agents | ||

| − | intelligents, si celle-ci n’est pas à même de leur procurer le substrat informationnel essentiel | ||

| − | nécessaire à leur activité de veille stratégique ? ». | ||

| − | A cette fin nous adopterons une approche qualitative fondée sur une stratégie de deux études | ||

| − | de cas telle que l’a proposé Robert Yin. | ||

| − | Introduction | ||

Pour alimenter son processus de prise de décision stratégique, le manager recourt aux informations | Pour alimenter son processus de prise de décision stratégique, le manager recourt aux informations | ||

| − | d’anticipation | + | d’anticipation {{VSST citation|1}}. Ces dernières renseignent sur l’évolution de variables critiques et contingentes à |

l’entreprise (concurrents, clients, technologie, etc.) pour sa prospérité et sa survie. On distingue | l’entreprise (concurrents, clients, technologie, etc.) pour sa prospérité et sa survie. On distingue | ||

généralement les informations de potentiel, c'est-à-dire informant sur les caractéristiques des acteurs | généralement les informations de potentiel, c'est-à-dire informant sur les caractéristiques des acteurs | ||

| − | économiques issus de l’environnement de l’entreprise | + | économiques issus de l’environnement de l’entreprise {{VSST citation|2}}, et les signaux faibles, autrement dit des |

informations vagues, incomplètes et éparses annonciatrices de possibles ruptures majeures pour la | informations vagues, incomplètes et éparses annonciatrices de possibles ruptures majeures pour la | ||

| − | pérennité de l’organisation | + | pérennité de l’organisation {{VSST citation|3}}. |

| + | |||

Traditionnellement, les veilleurs opèrent la phase de collecte d’information au cours de leurs divers | Traditionnellement, les veilleurs opèrent la phase de collecte d’information au cours de leurs divers | ||

| − | déplacements, rencontres et échanges à l’extérieur de l’entreprise, sous la forme d’ « informations | + | déplacements, rencontres et échanges à l’extérieur de l’entreprise, sous la forme d’ « ''informations terrain'' » {{VSST citation|4}}. Cependant, à ces espaces physiques externes s’ajoute un nouveau « terrain de traque » |

| − | terrain » | ||

immatérielle décrit comme un méta-réseau informatique de données et de communication, l’Internet. | immatérielle décrit comme un méta-réseau informatique de données et de communication, l’Internet. | ||

De fait, les acteurs de la veille peuvent, dorénavant et dans une large proportion, collecter des | De fait, les acteurs de la veille peuvent, dorénavant et dans une large proportion, collecter des | ||

informations d’anticipation externes, sans avoir à quitter l’enceinte de leur organisation, via un | informations d’anticipation externes, sans avoir à quitter l’enceinte de leur organisation, via un | ||

| − | ordinateur connecté au « cyberespace » | + | ordinateur connecté au « cyberespace » {{VSST citation|5}}. Face aux caractéristiques techniques et aux potentialités |

| − | informationnelles, Robert Reix postule que « l’ouverture sur l’extérieur par l’intermédiaire d’Internet | + | informationnelles, Robert Reix postule que « ''l’ouverture sur l’extérieur par l’intermédiaire d’Internet accroît [la] capacité de veille'' » de l’entreprise {{VSST citation|6}}. Aussi, quel que soit le type d’organisation adoptant |

| − | accroît [la] capacité de veille » de l’entreprise | ||

ce média, il semble que l’Internet s’insère dans le processus global de prise de décision comme un | ce média, il semble que l’Internet s’insère dans le processus global de prise de décision comme un | ||

| − | nouvel outil stratégique essentiel | + | nouvel outil stratégique essentiel {{VSST citation|5}}, révolutionnant, entre autres, l’accès à l’information {{VSST citation|7}} {{VSST citation|8}}. |

| + | |||

Cependant, l’utilisation d’Internet pour la phase d’acquisition d’information met en évidence un | Cependant, l’utilisation d’Internet pour la phase d’acquisition d’information met en évidence un | ||

double paradoxe. Premièrement, l’un des principaux attraits de l’Internet – son incroyable masse | double paradoxe. Premièrement, l’un des principaux attraits de l’Internet – son incroyable masse | ||

| − | d’informations disponibles – constitue aussi sa principale faiblesse | + | d’informations disponibles – constitue aussi sa principale faiblesse {{VSST citation|9}}. Effectivement, la |

| − | surinformation s’impose comme un véritable problème épineux pour le traqueur | + | surinformation s’impose comme un véritable problème épineux pour le traqueur {{VSST citation|10}}. Deuxièmement, |

si l’information n’a jamais paru aussi facile d’accès depuis n’importe quel endroit du globe grâce à la | si l’information n’a jamais paru aussi facile d’accès depuis n’importe quel endroit du globe grâce à la | ||

simple manipulation d’un clavier et d’une souris, elle semble, parallèlement, humainement moins | simple manipulation d’un clavier et d’une souris, elle semble, parallèlement, humainement moins | ||

| − | accessible sans l’intervention d’aides technologiques | + | accessible sans l’intervention d’aides technologiques {{VSST citation|11}}. |

| + | |||

C’est pourquoi, à partir de ce double constat, des outils singuliers sous forme d’applications logicielles | C’est pourquoi, à partir de ce double constat, des outils singuliers sous forme d’applications logicielles | ||

– les agents intelligents d’information – ont été développés et utilisés pour améliorer significativement | – les agents intelligents d’information – ont été développés et utilisés pour améliorer significativement | ||

l’efficacité et l’efficience de la traque d’information sur Internet en assistant le veilleur dans ces | l’efficacité et l’efficience de la traque d’information sur Internet en assistant le veilleur dans ces | ||

| − | missions d’identification, de rapatriement, de sélection et d’accès à l’information pertinente | + | missions d’identification, de rapatriement, de sélection et d’accès à l’information pertinente {{VSST citation|12}}. |

| − | Or, certaines recherches nuancent leurs pertinences pour le processus de veille stratégique | + | |

| + | Or, certaines recherches nuancent leurs pertinences pour le processus de veille stratégique {{VSST citation|14}} {{VSST citation|15}}. | ||

| + | |||

Plus spécifiquement, Humbert Lesca et Kamel Rouibah soulignent l’incapacité des agents à pouvoir | Plus spécifiquement, Humbert Lesca et Kamel Rouibah soulignent l’incapacité des agents à pouvoir | ||

| − | répondre aux problématiques d’acquisition d’information centrées sur les signaux faibles | + | répondre aux problématiques d’acquisition d’information centrées sur les signaux faibles {{VSST citation|16}}. |

| − | Face à cette assertion, il semble donc légitime de se poser la question suivante : pourquoi les veilleurs | + | |

| − | recourent-ils à la technologie des agents intelligents, si celle-ci n’est pas à même de leur procurer | + | Face à cette assertion, il semble donc légitime de se poser la question suivante : '''pourquoi les veilleurs recourent-ils à la technologie des agents intelligents, si celle-ci n’est pas à même de leur procurer le substrat informationnel essentiel nécessaire à leur activité de veille stratégique ?''' |

| − | le substrat informationnel essentiel nécessaire à leur activité de veille stratégique ? | + | |

| − | + | ==Le cadre conceptuel : la phase de traque d’un processus de veille stratégique centrée sur les agents artificiels d’information Internet== | |

| − | de veille stratégique centrée sur les agents artificiels | ||

| − | d’information Internet | ||

Au cours de cette première section, nous aborderons successivement les notions de veille stratégique, | Au cours de cette première section, nous aborderons successivement les notions de veille stratégique, | ||

de phase de traque, d’Internet, ainsi que d’agent artificiel d’information Internet, auxquelles nous | de phase de traque, d’Internet, ainsi que d’agent artificiel d’information Internet, auxquelles nous | ||

apporterons notre éclairage par rapport aux théories existantes. | apporterons notre éclairage par rapport aux théories existantes. | ||

| − | + | ===Le processus de la veille stratégique=== | |

Regroupée sous différentes dénominations – « surveillance de l’environnement » (« environmental | Regroupée sous différentes dénominations – « surveillance de l’environnement » (« environmental | ||

| − | scanning ») | + | scanning ») {{VSST citation|17}}, « écoute prospective de l'environnement » {{VSST citation|18}}, « intelligence stratégique » {{VSST citation|19}}, etc. |

– la veille stratégique peut, dans une première approche simplifiée, se définir comme l’activité ciblée | – la veille stratégique peut, dans une première approche simplifiée, se définir comme l’activité ciblée | ||

d’acquisition, de traitement et de diffusion de l’information externe à caractère stratégique pour la | d’acquisition, de traitement et de diffusion de l’information externe à caractère stratégique pour la | ||

pérennité de l’entreprise. | pérennité de l’entreprise. | ||

| + | |||

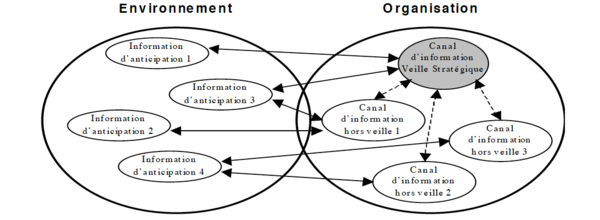

Cet exercice managérial s’inscrit donc comme un processus d’aide à la décision axé sur la gestion des | Cet exercice managérial s’inscrit donc comme un processus d’aide à la décision axé sur la gestion des | ||

informations d’anticipation (les informations de profils et les signaux faibles) issues de | informations d’anticipation (les informations de profils et les signaux faibles) issues de | ||

| − | l’environnement externe. Plus précisément, nous distinguons les informations d’anticipation | + | l’environnement externe. Plus précisément, nous distinguons les '''informations d’anticipation |

| − | externes directes, des informations d’anticipation externes indirectes. Ces dernières regroupent les | + | externes directes''', des '''informations d’anticipation externes indirectes'''. Ces dernières regroupent les |

informations issues de l’environnement externe, rapatriées au sein de l’organisation par des capteurs | informations issues de l’environnement externe, rapatriées au sein de l’organisation par des capteurs | ||

n’appartenant pas au circuit de la veille, tandis que les premières rassemblent les informations | n’appartenant pas au circuit de la veille, tandis que les premières rassemblent les informations | ||

| − | d’anticipation collectées par les canaux | + | d’anticipation collectées par les canaux externes<ref>Si certains auteurs, tels que Humbert Lesca, considèrent la notion de traqueur et de capteur comme équivalentes, nous opérons à notre égard une distinction. Effectivement, nous définissons le traqueur comme un acteur du processus de veille stratégique, dont tout ou partie de la |

| − | En conséquence, nous définirons la veille | + | mission au sein de son organisation sera d’identifier – par une activité de recherche et/ou de surveillance –, d’accéder, de sélectionner et de |

| − | informationnel réfléchi, ciblé et continu, d’acquisition et de signification d’informations | + | rapatrier des informations d’anticipation externes directes (et potentiellement d’agréger les informations d’anticipation externes indirectes), |

| − | d’anticipation externes directes et indirectes, dont la mise en relief cohérente, compréhensible, | + | afin d’alimenter le processus de veille qu’il soit internalisé ou externalisé. A l’inverse, le capteur désigne un acteur de l’organisation |

| − | signifiante et créative induit une connaissance ou une représentation stratégique potentiellement | + | n’appartenant pas directement au processus de veille stratégique et qui possède des informations d’anticipation externes indirectes.</ref> de la veille stratégique (Figure 1). |

| − | actionnable dans les processus de décision, afin de réduire, le plus tôt possible, l’incertitude, et | + | En conséquence, nous définirons la veille stratégique<ref>Nous distinguons cette notion de l’'''intelligence économique''' que nous définissons comme le processus macroéconomique coordonné et |

| − | de pérenniser et/ou développer la prospérité de l’entreprise. | + | ciblé, d’une part, de recherche, de traitement et de partage d’informations critiques, et, d’autre part, de formulations et d’actions stratégiques |

| − | + | collectives, au sein d’une communauté d’entités organisationnelles distinctes, afin d’aboutir à la réalisation d’objectifs d’intérêts communs – | |

| − | + | la sauvegarde, la prospérité et l’extension de leurs actifs – contre une entité ou une communauté d’entités organisationnelles externes.</ref> comme le '''processus microéconomique informationnel réfléchi, ciblé et continu, d’acquisition et de signification d’informations d’anticipation externes directes et indirectes, dont la mise en relief cohérente, compréhensible, signifiante et créative induit une connaissance ou une représentation stratégique potentiellement actionnable dans les processus de décision, afin de réduire, le plus tôt possible, l’incertitude, et de pérenniser et/ou développer la prospérité de l’entreprise.''' | |

| − | + | [[Fichier:Vsst2005Lafaye1.png|thumb|600px|center|Figure 1 : Les flux d'informations d'anticipation externes directes et indirectes]] | |

| − | + | ||

| − | + | ===La phase de traque d’information=== | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | Figure 1 : Les flux d'informations d'anticipation externes directes et indirectes | ||

| − | |||

Si le processus de la veille stratégique peut se décomposer de manière volontairement simplificatrice | Si le processus de la veille stratégique peut se décomposer de manière volontairement simplificatrice | ||

en quatre phases principales – définition des besoins informationnels, recherche d’information, | en quatre phases principales – définition des besoins informationnels, recherche d’information, | ||

| − | analyse et diffusion | + | analyse et diffusion {{VSST citation|20}} {{VSST citation|21}} –, dans le cadre de notre article nous nous focaliserons uniquement sur celle dédiée à l’acquisition des informations d’anticipation externe directe. |

| − | celle dédiée à l’acquisition des informations d’anticipation externe directe. | + | |

| − | Pour Francis Aguilar cette étape est au coeur du processus de surveillance (« scanning the business | + | Pour Francis Aguilar cette étape est au coeur du processus de surveillance (« ''scanning the business environment is the acquisition of information about […] ''») {{VSST citation|17}}. Effectivement situé en amont duprocessus de veille, son dysfonctionnement se répercutera sur toute la chaîne de valeur du processus. |

| − | environment is the acquisition of information about […] ») | + | |

| − | |||

De fait, si les inputs du système sont de faible qualité, inexistants ou alors surabondants, l’output aura | De fait, si les inputs du système sont de faible qualité, inexistants ou alors surabondants, l’output aura | ||

inévitablement une pertinence toute relative, et ne pourra que difficilement – ou de manière erronée – | inévitablement une pertinence toute relative, et ne pourra que difficilement – ou de manière erronée – | ||

aider le manager dans sa prise de décision. Cette phase doit donc s’appréhender de manière | aider le manager dans sa prise de décision. Cette phase doit donc s’appréhender de manière | ||

rigoureuse. | rigoureuse. | ||

| + | |||

La phase de collecte d’information d’un processus de veille stratégique est traditionnellement désignée | La phase de collecte d’information d’un processus de veille stratégique est traditionnellement désignée | ||

| − | sous l’appellation de « recherche d’information » (« to look for » | + | sous l’appellation de « recherche d’information » (« ''to look for'' » {{VSST citation|22}}). Or, celle-ci ne correspond qu’à |

une certaine réalité de l’exercice d’acquisition. De fait, elle est à distinguer de la « surveillance | une certaine réalité de l’exercice d’acquisition. De fait, elle est à distinguer de la « surveillance | ||

| − | d’information » (« to look at » | + | d’information » (« '''to look at''' » {{VSST citation|22}}) dont l’objectif est d’identifier le plutôt possible les changements et les évolutions de certaines variables critiques ciblées ou émergentes. |

| − | et les évolutions de certaines variables critiques ciblées ou émergentes. | + | |

En conséquence, afin d’éviter d’éventuels erreurs d’interprétation avec l’emploi du vocable | En conséquence, afin d’éviter d’éventuels erreurs d’interprétation avec l’emploi du vocable | ||

« recherche » ou « surveillance », désignant à la fois des stratégies de collecte que le processus global | « recherche » ou « surveillance », désignant à la fois des stratégies de collecte que le processus global | ||

| − | d’acquisition, nous utiliserons le terme de « traque », défini par Humbert Lesca comme « l’ensemble | + | d’acquisition, nous utiliserons le terme de « traque », défini par [[Humbert Lesca]] comme « ''l’ensemble des décisions et des opérations par lesquelles l’entreprise se procure les informations de veille stratégique'' » {{VSST citation|23}}. |

| − | + | ||

| − | + | Plus précisément, nous caractérisons la phase de traque d’un processus de veille stratégique comme le '''processus volontaire, variablement structuré, d’identification, d’accession, de validation, de sélection, d’acquisition – manuelle ou automatisée – et de transmission d’informations d’anticipation externes directes (et d’agrégation des informations d’anticipation externes indirectes), dont la formulation comprend, d’une part, la recherche d’informations déterminées, et, d’autre part, la surveillance (nouveautés, évolutions) de certaines variables critiques ciblées et émergentes.''' | |

| − | + | ||

| − | + | ===Internet comme « terrain » de traque=== | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | des décisions et des opérations par lesquelles l’entreprise se procure les informations de veille | ||

| − | stratégique » | ||

| − | Plus précisément, nous caractérisons la phase de traque d’un processus de veille stratégique comme le | ||

| − | processus volontaire, variablement structuré, d’identification, d’accession, de validation, de | ||

| − | sélection, d’acquisition – manuelle ou automatisée – et de transmission d’informations | ||

| − | d’anticipation externes directes (et d’agrégation des informations d’anticipation externes | ||

| − | indirectes), dont la formulation comprend, d’une part, la recherche d’informations déterminées, | ||

| − | et, d’autre part, la surveillance (nouveautés, évolutions) de certaines variables critiques ciblées | ||

| − | et émergentes. | ||

| − | |||

Traditionnellement, les traqueurs d’information opèrent leur activité d’acquisition des informations | Traditionnellement, les traqueurs d’information opèrent leur activité d’acquisition des informations | ||

d’anticipation au cours de leurs divers déplacements, rencontres et échanges à l’extérieur de | d’anticipation au cours de leurs divers déplacements, rencontres et échanges à l’extérieur de | ||

| − | l’entreprise | + | l’entreprise {{VSST citation|4}}. Cependant, à ces espaces physiques externes s’ajoutent un nouveau « terrain de |

traque » sous les formes immatérielles d’un méta-réseau informatique de données et de | traque » sous les formes immatérielles d’un méta-réseau informatique de données et de | ||

| − | communication : l’Internet. Celui-ci – défini comme un « réseau de réseaux informatiques | + | communication : l’Internet. Celui-ci – défini comme un « ''réseau de réseaux informatiques communiquant entre eux grâce à un ensemble de règles appelées protocoles, définies indépendamment des constructeurs d’ordinateurs et de réseaux'' » {{VSST citation|24}} – offre aux acteurs de la veille une nouvelle |

| − | communiquant entre eux grâce à un ensemble de règles appelées protocoles, définies indépendamment | ||

| − | des constructeurs d’ordinateurs et de réseaux » | ||

approche de l’acquisition de l’information en reformatant de manière radicale le paradigme de | approche de l’acquisition de l’information en reformatant de manière radicale le paradigme de | ||

| − | l’information stratégique (accessibilité, nature, temporalité, format, volume, multiplicité, etc.) | + | l’information stratégique (accessibilité, nature, temporalité, format, volume, multiplicité, etc.) {{VSST citation|8}} {{VSST citation|25}} |

| − | mais aussi l’organisation, les méthodes et les outils de travail | + | mais aussi l’organisation, les méthodes et les outils de travail {{VSST citation|26}} {{VSST citation|27}} {{VSST citation|28}} {{VSST citation|29}}. |

| + | |||

Cependant, malgré la relative jeunesse de l’Internet en tant que mass media, le volume informationnel | Cependant, malgré la relative jeunesse de l’Internet en tant que mass media, le volume informationnel | ||

à la disposition des traqueurs excède de manière critique leur capacité humaine à la gérer | à la disposition des traqueurs excède de manière critique leur capacité humaine à la gérer | ||

| − | manuellement | + | manuellement {{VSST citation|30}}. En conséquence, les outils traditionnels (annuaires, moteurs de recherche…) ne |

constituent plus une solution suffisante face à l’expansion constante des données. C’est pourquoi, de | constituent plus une solution suffisante face à l’expansion constante des données. C’est pourquoi, de | ||

nouveaux outils – les agents intelligents – ont été développés et utilisés pour améliorer | nouveaux outils – les agents intelligents – ont été développés et utilisés pour améliorer | ||

| − | significativement l’efficacité et l’efficience de la traque d’information sur Internet | + | significativement l’efficacité et l’efficience de la traque d’information sur Internet {{VSST citation|12}}. |

| − | + | ||

| − | d’ « agent artificiel d’information Internet » | + | ===De la notion d’ « agent intelligent » à la notion d’ « agent artificiel d’information Internet »=== |

| − | + | ====Une définition théorique du concept d’agent intelligent==== | |

| − | La notion d’agent intelligent (« softbot », « smart agent », « intelligent agent ») englobe deux réalités. | + | La notion d’agent intelligent (« ''softbot'' », « ''smart agent'' », « ''intelligent agent'' ») englobe deux réalités. |

| − | D’une part, la délégation à une entité d’agir pour le compte d’une personne (agent) | + | D’une part, la délégation à une entité d’agir pour le compte d’une personne (agent) {{VSST citation|31}}. D’autre part, |

la capacité de cette entité à pouvoir penser et même développer une pensée de la pensée avec et par les | la capacité de cette entité à pouvoir penser et même développer une pensée de la pensée avec et par les | ||

| − | autres (intelligence) | + | autres (intelligence) {{VSST citation|32}}. |

| − | En conséquence, en nous référant à des auteurs tels que | + | |

| − | pouvons envisager d’élaborer une définition théorique générale d’un agent intelligent : on appelle | + | En conséquence, en nous référant à des auteurs tels que {{VSST citation|13}} {{VSST citation|32}} {{VSST citation|33}} {{VSST citation|34}} {{VSST citation|35}} {{VSST citation|36}} {{VSST citation|37}}, nous |

| − | agent intelligent une entité physique ou virtuelle capable d’atteindre, par ses propres moyens, un | + | pouvons envisager d’élaborer une définition théorique générale d’un agent intelligent : '''on appelle agent intelligent une entité physique ou virtuelle capable d’atteindre, par ses propres moyens, un objectif pour le compte d’un tiers dans un environnement complexe. A cette fin, il doit savoir appréhender et anticiper les mutations de son environnement, en s’adaptant et/ou en inventant de nouveaux moyens conceptuels ou physiques. Cependant, si sa connaissance actuelle ou ses modèles de raisonnement ne lui permettent pas d’aboutir à l’objectif initial ou à une solution acceptable, sa capacité à communiquer peut lui permettre d’y parvenir en enrichissant son savoir. Dans le cas contraire, l’agent intelligent doit, alors, être capable de se remettre en cause'''. |

| − | objectif pour le compte d’un tiers dans un environnement complexe. A cette fin, il doit savoir | + | |

| − | appréhender et anticiper les mutations de son environnement, en s’adaptant et/ou en inventant | + | ====Contextualisation du concept d’agent intelligent à l’univers de la phase de traque d’un processus de veille stratégique==== |

| − | de nouveaux moyens conceptuels ou physiques. Cependant, si sa connaissance actuelle ou ses | ||

| − | modèles de raisonnement ne lui permettent pas d’aboutir à l’objectif initial ou à une solution | ||

| − | acceptable, sa capacité à communiquer peut lui permettre d’y parvenir en enrichissant son | ||

| − | savoir. Dans le cas contraire, l’agent intelligent doit, alors, être capable de se remettre en cause. | ||

| − | |||

| − | l’univers de la phase de traque d’un processus de veille | ||

| − | stratégique | ||

Il est commun de noter qu’une représentation théorique d’un concept diffère souvent de sa réalité | Il est commun de noter qu’une représentation théorique d’un concept diffère souvent de sa réalité | ||

pratique. Or, comme le soulignaient déjà les travaux dirigés par Pattie Maes au début des années 1990, | pratique. Or, comme le soulignaient déjà les travaux dirigés par Pattie Maes au début des années 1990, | ||

ce constat s’applique aussi pour les agents intelligents dans leur ensemble. En effet, l’auteur note que | ce constat s’applique aussi pour les agents intelligents dans leur ensemble. En effet, l’auteur note que | ||

l’on ne dénombre aucun agent sur le marché possédant toutes les caractéristiques nécessaires et | l’on ne dénombre aucun agent sur le marché possédant toutes les caractéristiques nécessaires et | ||

| − | suffisantes pour être qualifié d’intelligent. A cet égard, elle souligne : « ils ne sont pas très intelligents, | + | suffisantes pour être qualifié d’intelligent. A cet égard, elle souligne : « ''ils ne sont pas très intelligents, ils appliquent, juste un ensemble d’instructions définies par l’utilisateur'' » {{VSST citation|38}}. Si des progrès |

| − | ils appliquent, juste un ensemble d’instructions définies par l’utilisateur » | ||

notables ont été réalisés depuis cette date, tel que dans les systèmes multi-agents (SMA), il semble | notables ont été réalisés depuis cette date, tel que dans les systèmes multi-agents (SMA), il semble | ||

toutefois que la véracité de cette assertion soit toujours valable pour le champ de la veille stratégique | toutefois que la véracité de cette assertion soit toujours valable pour le champ de la veille stratégique | ||

| − | + | {{VSST citation|6}} {{VSST citation|12}} {{VSST citation|13}} {{VSST citation|39}}. En d’autres termes, il n’existe pas à la disposition des traqueurs de véritables agents | |

intelligents – au sens théorique du terme – dédiés à la phase de traque d’un processus de veille | intelligents – au sens théorique du terme – dédiés à la phase de traque d’un processus de veille | ||

stratégique. Cependant, des programmes informatiques, assimilés à la famille des agents intelligents | stratégique. Cependant, des programmes informatiques, assimilés à la famille des agents intelligents | ||

par les éditeurs de ces mêmes logiciels, ont été développés pour aider le traqueur dans ses missions de | par les éditeurs de ces mêmes logiciels, ont été développés pour aider le traqueur dans ses missions de | ||

| − | recherche et de surveillance d’information à caractère stratégique sur le réseau mondial | + | recherche et de surveillance d’information à caractère stratégique sur le réseau mondial {{VSST citation|40}}. |

| − | C’est pourquoi, Hyacinth Nwana préfère parler d’ « agent Internet » (« Internet agent ») | + | |

| + | C’est pourquoi, Hyacinth Nwana préfère parler d’ « agent Internet » (« ''Internet agent'' ») {{VSST citation|13}} pour | ||

désigner les agents intelligents d’information correspondant aux entités logicielles développées pour | désigner les agents intelligents d’information correspondant aux entités logicielles développées pour | ||

| − | l’environnement Internet | + | l’environnement Internet {{VSST citation|37}}. Toutefois, afin de ne pas apporter une confusion lexicale, d’une part, |

avec les agents logiciels de transaction dédiés au réseau mondial, d’autre part, avec les agents de type | avec les agents logiciels de transaction dédiés au réseau mondial, d’autre part, avec les agents de type | ||

humain, et, enfin, avec l’authentique acception d’intelligence, nous préférons opter pour le vocable | humain, et, enfin, avec l’authentique acception d’intelligence, nous préférons opter pour le vocable | ||

| − | + | d’'''agent artificiel d’information Internet''' (AAII). | |

| + | |||

Les auteurs définissent généralement cette catégorie d’entité virtuelle comme un agent dont le rôle est, | Les auteurs définissent généralement cette catégorie d’entité virtuelle comme un agent dont le rôle est, | ||

| − | à partir de différentes sources distribuées | + | à partir de différentes sources distribuées {{VSST citation|13}}, de faciliter l’identification, le rapatriement, la sélection |

| − | et l’accès d’information considérée comme pertinente pour l’utilisateur | + | et l’accès d’information considérée comme pertinente pour l’utilisateur {{VSST citation|12}}. |

| − | + | ||

| − | notre étude | + | ====La typologie des agents artificiels Internet retenue pour notre étude==== |

| − | Bien que certains auteurs aient identifié plusieurs familles d’AAII | + | Bien que certains auteurs aient identifié plusieurs familles d’AAII {{VSST citation|41}}, dans le cadre de notre |

recherche nous nous sommes concentrés sur les deux types d’AAII les plus utilisés par la communauté | recherche nous nous sommes concentrés sur les deux types d’AAII les plus utilisés par la communauté | ||

des traqueurs : les AAII de recherche (AAIIR) et les AAII de surveillance (AAIIS). La première | des traqueurs : les AAII de recherche (AAIIR) et les AAII de surveillance (AAIIS). La première | ||

catégorie d’outils (« information retrieval agents ») permet à l’utilisateur de se décharger de la tâche | catégorie d’outils (« information retrieval agents ») permet à l’utilisateur de se décharger de la tâche | ||

d’identification, d’extraction et – en partie – de filtrage de données correspondant à une requête | d’identification, d’extraction et – en partie – de filtrage de données correspondant à une requête | ||

| − | définie. La seconde catégorie d’AAII (« monitoring agents », « alert agents »…) se propose d’avertir | + | définie. La seconde catégorie d’AAII (« ''monitoring agents'' », « ''alert agents'' »…) se propose d’avertir |

l’utilisateur chaque fois qu’un objet Internet ciblé (tout ou partie d’un texte, un lien hypertexte, un mot | l’utilisateur chaque fois qu’un objet Internet ciblé (tout ou partie d’un texte, un lien hypertexte, un mot | ||

| − | clé, une page Web, etc.) subit une modification | + | clé, une page Web, etc.) subit une modification {{VSST citation|42}}. Les outils les plus avancés doivent non seulement |

avertir le traqueur de l’apparition de changements, mais l’informer aussi de leur nature. | avertir le traqueur de l’apparition de changements, mais l’informer aussi de leur nature. | ||

| − | + | ||

| − | artificiels d’information Internet pour une phase de | + | ==L’analyse des déterminants de l’utilisation des agents artificiels d’information Internet pour une phase de traque== |

| − | traque | + | ===Objectif de la recherche=== |

| − | |||

Comme nous l’avons vu lors de la première partie, le processus de la veille stratégique s’alimente | Comme nous l’avons vu lors de la première partie, le processus de la veille stratégique s’alimente | ||

essentiellement en information d’anticipation externe. Plus spécifiquement encore, les signaux faibles | essentiellement en information d’anticipation externe. Plus spécifiquement encore, les signaux faibles | ||

| − | mobilisent tout l’intérêt des traqueurs | + | mobilisent tout l’intérêt des traqueurs {{VSST citation|23}}. Or, Internet, pour les raisons que nous avons évoquées |

précédemment, exacerbe la difficulté de leur détection. Si face à la contrepartie du succès de l’Internet, | précédemment, exacerbe la difficulté de leur détection. Si face à la contrepartie du succès de l’Internet, | ||

certains ont vu dans les AAII la solution providentielle, il semble au contraire, selon Humbert Lesca et | certains ont vu dans les AAII la solution providentielle, il semble au contraire, selon Humbert Lesca et | ||

| − | Kamel Rouibah qu’ils soient en fait inadaptés à de telles missions | + | Kamel Rouibah qu’ils soient en fait inadaptés à de telles missions {{VSST citation|16}}. Effectivement, ces deux |

| − | auteurs émettent l’avis selon lequel « leur utilisation en veille stratégique est limitée [puisqu’] ils ne | + | auteurs émettent l’avis selon lequel « ''leur utilisation en veille stratégique est limitée [puisqu’] ils ne peuvent renseigner sur les événements non encore totalement réalisés'' ». |

| − | peuvent renseigner sur les événements non encore totalement réalisés ». | + | |

| − | Paradoxalement, le marché du progiciel de veille est en croissance constante | + | Paradoxalement, le marché du progiciel de veille est en croissance constante {{VSST citation|15}}. En conséquence, '''si les AAII ne sont pas adaptés à l’identification de la ressource informationnelle essentielle de la veille, nous pouvons nous questionner alors sur les facteurs qui déterminent leur utilisation par les traqueurs.''' |

| − | les AAII ne sont pas adaptés à l’identification de la ressource informationnelle essentielle de la | + | |

| − | veille, nous pouvons nous questionner alors sur les facteurs qui déterminent leur utilisation par | ||

| − | les traqueurs. | ||

Pour répondre à cette interrogation, nous distinguerons deux périodes distinctes relatives à l’utilisation | Pour répondre à cette interrogation, nous distinguerons deux périodes distinctes relatives à l’utilisation | ||

des AAII et auxquelles nous rattacherons respectivement une hypothèse centrale : | des AAII et auxquelles nous rattacherons respectivement une hypothèse centrale : | ||

| − | P1 | + | {|class="wikitable" |

| − | erronée de la réalité et des potentialités des AAII pour une activité de traque d’information. | + | |- |

| − | P2 | + | |P1 |

| − | + | | Dans une phase de découverte des AAII, les traqueurs ont généralement une représentation erronée de la réalité et des potentialités des AAII pour une activité de traque d’information. | |

| − | traqueurs dans leur activité. | + | |} |

| − | + | ||

| + | {|class="wikitable" | ||

| + | |- | ||

| + | |P2 | ||

| + | |Dans une phase d’appropriation avancée des AAII, les AAII offrent des services déterminés et émergents à fortes valeurs ajoutées – différents de la détection des signaux faibles – pour les traqueurs dans leur activité. | ||

| + | |} | ||

| + | |||

| + | ===Stratégies et techniques d’accès au réel=== | ||

Dans le cadre de ce travail de recherche, nous avons opté pour une approche qualitative fondée sur une | Dans le cadre de ce travail de recherche, nous avons opté pour une approche qualitative fondée sur une | ||

stratégie d’étude de cas. Effectivement, celle-ci est une voie privilégiée lorsque la question | stratégie d’étude de cas. Effectivement, celle-ci est une voie privilégiée lorsque la question | ||

| − | « pourquoi ? » est au centre des interrogations du chercheur | + | « ''pourquoi ?'' » est au centre des interrogations du chercheur {{VSST citation|43}}. A cet effet, comme le suggère |

Robert Yin nous avons eu recours à la fois à des entretiens semi-directifs à base de discours directs et | Robert Yin nous avons eu recours à la fois à des entretiens semi-directifs à base de discours directs et | ||

rétrospectifs, ainsi qu’à différents documents écrits, auxquels nous avons appliqué la méthode de | rétrospectifs, ainsi qu’à différents documents écrits, auxquels nous avons appliqué la méthode de | ||

| − | l’analyse de contenu | + | l’analyse de contenu {{VSST citation|44}}. |

| − | + | ||

| + | ===Présentation des terrains d’étude=== | ||

S’inscrivant dans un projet de recherche plus global (thèse), nous présenterons ici seulement deux | S’inscrivant dans un projet de recherche plus global (thèse), nous présenterons ici seulement deux | ||

études de cas : | études de cas : | ||

| − | + | ||

| − | d’activité | + | {|class="wikitable" |

| − | Nb de traqueurs | + | |- |

| − | dans l’organisation | + | |Organisation<ref>En contrepartie de l’autorisation d’étudier les organisations ciblées et en raison du caractère sensible de l’activité de veille, le chercheur</ref> |

| − | Nb de traqueurs | + | |Secteur d’activité |

| − | interviewés | + | |Nb de traqueurs dans l’organisation |

| − | Identification des | + | |Nb de traqueurs interviewés |

| − | traqueurs | + | |Identification des traqueurs |

| − | Durée des | + | |Durée des entretiens (mn) |

| − | entretiens (mn) | + | |- |

| − | Alfa Internet 1 1 Alfa T1 90 | + | |Alfa |

| − | Tango Associatif 3 3 Tango T1 / T2 / T3 44 / 65 / 92 | + | |Internet |

| − | + | |1 | |

| − | + | |1 | |

| − | des AAII | + | |Alfa T1 |

| − | + | |90 | |

| + | |- | ||

| + | |Tango | ||

| + | |Associatif | ||

| + | |3 | ||

| + | |3 | ||

| + | |Tango T1 / T2 / T3 | ||

| + | |44 / 65 / 92 | ||

| + | |} | ||

| + | |||

| + | ===Analyse des résultats=== | ||

| + | ====Le cas Tango : une organisation en phase de découverte des AAII==== | ||

| + | =====Présentation de l’entreprise===== | ||

L’organisation Tango est une association publique dont sa mission est de récolter des informations | L’organisation Tango est une association publique dont sa mission est de récolter des informations | ||

concernant une problématique sociétale endémique. Elle fonctionne en mode réseau avec des centres | concernant une problématique sociétale endémique. Elle fonctionne en mode réseau avec des centres | ||

| Ligne 276 : | Ligne 240 : | ||

architecture organisationnelle. L’effectif de Tango est de sept individus dont trois chargés de veille | architecture organisationnelle. L’effectif de Tango est de sept individus dont trois chargés de veille | ||

documentaire. | documentaire. | ||

| − | + | =====Analyse des déterminants initiaux de l’utilisation de l’AAII===== | |

Les motivations de l’utilisation d’un AAII, de type surveillance monoposte, puisent leurs origines dans | Les motivations de l’utilisation d’un AAII, de type surveillance monoposte, puisent leurs origines dans | ||

| − | une pression organisationnelle externe et interne. | + | une '''pression organisationnelle externe et interne.''' |

| − | Une pression organisationnelle externe. Effectivement, l’activité de l’organisation étant basée sur la | + | |

| − | gestion de l’information (dont la priorité est l’actualisation immédiate des informations et des | + | ;Une pression organisationnelle externe.: |

| − | connaissances), sa pérennité repose sur sa capacité d’adaptation aux fréquentes et rapides | + | Effectivement, l’activité de l’organisation étant basée sur la gestion de l’information (dont la priorité est l’actualisation immédiate des informations et des connaissances), sa pérennité repose sur sa capacité d’adaptation aux fréquentes et rapides modifications de son environnement informationnel (stratégie de survie), dont le recours aux NTIC |

| − | modifications de son environnement informationnel (stratégie de survie), dont le recours aux NTIC | ||

constitue une voie principale. | constitue une voie principale. | ||

| − | « [...] si à l’inverse, on était resté en arrière, je pense que l’on n’existerait plus ! » Tango T3 | + | |

| + | :« [...] ''si à l’inverse, on était resté en arrière, je pense que l’on n’existerait plus ! » Tango T3'' | ||

| + | |||

Aussi, l’expansion de l’Internet s’est révélée de manière critique aux acteurs du réseau de veille | Aussi, l’expansion de l’Internet s’est révélée de manière critique aux acteurs du réseau de veille | ||

documentaire. Effectivement, ses potentialités d’accès universel à l’information ont provoqué une | documentaire. Effectivement, ses potentialités d’accès universel à l’information ont provoqué une | ||

certaine déstructuration de l’efficience et de l’efficacité du réseau sous trois aspects : | certaine déstructuration de l’efficience et de l’efficacité du réseau sous trois aspects : | ||

| − | + | * Une redondance de l’information collectée : tous les centres de documentation du réseau pouvaient à présent très facilement accéder aux même sources et aux même informations. | |

| − | pouvaient à présent très facilement accéder aux même sources et aux même informations. | + | *Un accroissement critique du volume d’information à traiter s’est engagé auprès de celles-ci à ne pas divulguer leur identité. |

| − | + | * Un manque de méthodes du personnel vis-à-vis des missions de veilles sur le support Internet | |

| − | + | :« ''On s’est rendu compte que ça pêchait sur le plan du systématique, c’est-à-dire que chacun savait ce qu’il avait [...] à surveiller mais on se rendait compte que ce n’était pas fait, parce que c’était la tâche qui passait en dernier » Tango T1'' | |

| − | s’est engagé auprès de celles-ci à ne pas divulguer leur identité. | + | :« ''Il y avait bien une répartition des sites mais elles ne savaient pas trop comment s’y prendre » Tango T2'' |

| − | + | :« ''On s'était rendu compte que tout le monde se servait de l'Internet pour rechercher les informations [...] Ettout le monde le faisait, je dirais, sans organisation » Tango T3'' | |

| − | « On s’est rendu compte que ça pêchait sur le plan du systématique, c’est-à-dire que chacun savait ce qu’il | + | |

| − | avait [...] à surveiller mais on se rendait compte que ce n’était pas fait, parce que c’était la tâche qui | ||

| − | passait en dernier » Tango T1 | ||

| − | « Il y avait bien une répartition des sites mais elles ne savaient pas trop comment s’y prendre » Tango T2 | ||

| − | « On s'était rendu compte que tout le monde se servait de l'Internet pour rechercher les informations [...] | ||

| − | |||

Face à ces difficultés de fonctionnement, les acteurs du centre coordinateur ont perçu dans la | Face à ces difficultés de fonctionnement, les acteurs du centre coordinateur ont perçu dans la | ||

| − | technologie AAII un instrument de structuration de leur activité de veille, grâce à ses | + | technologie AAII un '''instrument de structuration''' de leur activité de veille, grâce à ses |

caractéristiques d’automatisation et son fort degré de formalisation. | caractéristiques d’automatisation et son fort degré de formalisation. | ||

| − | « L’idée première c'était effectivement de structurer car pour nous c'était ce qui était le plus important, | + | :« ''L’idée première c'était effectivement de structurer car pour nous c'était ce qui était le plus important, surtout qu'un réseau veut dire organiser » Tango T3'' |

| − | surtout qu'un réseau veut dire organiser » Tango T3 | ||

Cependant, le centre coordinateur n’ayant pas l’autorité pour imposer l’utilisation de l’outil aux | Cependant, le centre coordinateur n’ayant pas l’autorité pour imposer l’utilisation de l’outil aux | ||

centres de documentation du réseau, a oeuvré sur une stratégie de mimétisme. En communicant sur son | centres de documentation du réseau, a oeuvré sur une stratégie de mimétisme. En communicant sur son | ||

utilisation, il espérait ainsi susciter l’intérêt des autres organes. | utilisation, il espérait ainsi susciter l’intérêt des autres organes. | ||

| − | Une pression organisationnelle interne. Les missions de l’association Tango ont évolué vers une | + | |

| + | ;Une pression organisationnelle interne.: | ||

| + | Les missions de l’association Tango ont évolué vers une | ||

gestion plus dynamique de la gestion de l’information, en redéfinissant l’axe « veille documentaire » | gestion plus dynamique de la gestion de l’information, en redéfinissant l’axe « veille documentaire » | ||

comme prioritaire par rapport aux autres activités. Cependant, le fonctionnement en mode réseau rend | comme prioritaire par rapport aux autres activités. Cependant, le fonctionnement en mode réseau rend | ||

| − | délicat son opérationnalisation ainsi que son contrôle. Aussi, l’outil a été pensé comme un instrument | + | délicat son opérationnalisation ainsi que son contrôle. Aussi, l’outil a été pensé comme un '''instrument de stimulation''' et un '''instrument de responsabilisation''' des acteurs de la veille. |

| − | de stimulation et un instrument de responsabilisation des acteurs de la veille. | + | :« ''Pour nous c’est un moyen pour leur faire faire de la veille…en tant que centre coordinateur on ne peut pas contrôler chaque personne…l’outil c’est une façon de les inciter à faire de la veille…même si elle le font manuellement, si on leur donne un outil, on a l’impression que c’est une façon comme une autre pour qu’elle se sente plus obligé de le faire » Tango T3'' |

| − | « Pour nous c’est un moyen pour leur faire faire de la veille…en tant que centre coordinateur on ne peut | ||

| − | pas contrôler chaque personne…l’outil c’est une façon de les inciter à faire de la veille…même si elle le | ||

| − | font manuellement, si on leur donne un outil, on a l’impression que c’est une façon comme une autre pour | ||

| − | qu’elle se sente plus obligé de le faire » Tango T3 | ||

Cependant, une seconde lecture nous permet d’affiner l’analyse des déterminants initiaux d’acquisition | Cependant, une seconde lecture nous permet d’affiner l’analyse des déterminants initiaux d’acquisition | ||

de l’AAII. | de l’AAII. | ||

| + | |||

Effectivement, à cette première strate de pression organisationnelle interne et externe, nous pouvons | Effectivement, à cette première strate de pression organisationnelle interne et externe, nous pouvons | ||

faire apparaître une nouvelle strate supplémentaire. D’une part, dans la dimension interne, | faire apparaître une nouvelle strate supplémentaire. D’une part, dans la dimension interne, | ||

l’organisation Tango, en tant que centre coordinateur du réseau, se positionne comme le leader de la | l’organisation Tango, en tant que centre coordinateur du réseau, se positionne comme le leader de la | ||

structure maillée. En conséquence, son statut lui impose d’être l’instigateur de la modernisation du | structure maillée. En conséquence, son statut lui impose d’être l’instigateur de la modernisation du | ||

| − | système (stratégie de leader). | + | système ('''stratégie de leader'''). |

| − | « Il y a aussi le fait qu’en tant que centre coordinateur du réseau on se doit de réfléchir un peu avant les | + | |

| − | autres. Il aurait été un peu impensable que cela ne soit pas nous qui commencions à proposer de les | + | :« ''Il y a aussi le fait qu’en tant que centre coordinateur du réseau on se doit de réfléchir un peu avant les autres. Il aurait été un peu impensable que cela ne soit pas nous qui commencions à proposer de les utiliser [...] on a toujours essayé d’adopter des technologies » Tango T3'' |

| − | utiliser [...] on a toujours essayé d’adopter des technologies » Tango T3 | ||

D’autre part, dans la dimension externe, le modèle économique de Tango repose exclusivement sur les | D’autre part, dans la dimension externe, le modèle économique de Tango repose exclusivement sur les | ||

subventions publiques d’un ministère. Elle se doit donc de faire continuellement ses preuves et de | subventions publiques d’un ministère. Elle se doit donc de faire continuellement ses preuves et de | ||

rester efficace et efficiente pour légitimer son existence. | rester efficace et efficiente pour légitimer son existence. | ||

| + | |||

Si l’objectif explicite initial était de structurer l’activité du réseau de veille autour d’un AAIIS, de | Si l’objectif explicite initial était de structurer l’activité du réseau de veille autour d’un AAIIS, de | ||

l’aveu même des acteurs du centre coordinateur le résultat est actuellement globalement négatif après | l’aveu même des acteurs du centre coordinateur le résultat est actuellement globalement négatif après | ||

plus de six mois d’opérationnalisation (excepté pour un centre qui a entamé une phase de formation à | plus de six mois d’opérationnalisation (excepté pour un centre qui a entamé une phase de formation à | ||

l’outil). | l’outil). | ||

| + | |||

Les raisons sont diverses : | Les raisons sont diverses : | ||

| − | + | *une topographie cognitive inadaptée des traqueurs du réseau (population peu familiarisée avecles NTIC) | |

| − | + | ::« ''Elles ne sont pas toutes au même niveau » Tango T3'' | |

| − | « Elles ne sont pas toutes au même niveau » Tango T3 | + | ::« ''On a créé une sorte de grille d’analyse pour les sites et avec les rubriques [...] et dans chaque case, elles doivent copier un lien. Donc elles, sans avoir l’outil, elles auront une grille par site et elles cliqueront sur les liens. Il nous semblait que justement ça pouvait être une première approche [...] ils sont dans une phase intermédiaire » Tango T1'' |

| − | « On a créé une sorte de grille d’analyse pour les sites et avec les rubriques [...] et dans chaque case, elles | + | ::« ''Le niveau informatique n’est pas... [...] Cela leur paraît beaucoup trop compliqué par rapport à l’utilisation qu’elles en ont » Tango T2'' |

| − | doivent copier un lien. Donc elles, sans avoir l’outil, elles auront une grille par site et elles cliqueront sur | + | * une pression du temps dans l’activité de l’organisation en inadéquation avec l’investissement temporelle exigé et exigeant pour s’approprier et utiliser l’AAII. |

| − | les liens. Il nous semblait que justement ça pouvait être une première approche [...] ils sont dans une phase | + | ::« ''Par rapport à ce que l'on peut demander à un documentaliste, il ne faut pas que cela demande un temps énorme » Tango T3'' |

| − | intermédiaire » Tango T1 | + | ::« ''Je suis dans la position de me dire que cela va me rendre beaucoup de services, mais pour cela il fautvraiment que je m'y plonge encore pas mal dedans pour que cela me rende service » Tango T3'' |

| − | « Le niveau informatique n’est pas... [...] Cela leur paraît beaucoup trop compliqué par rapport à | + | :Il semble donc que le choix d’opter pour un AAII comme vecteur de structuration du réseau de veille repose sur des représentations erronées sur les AAII d’un point de vue : |

| − | l’utilisation qu’elles en ont » Tango T2 | + | * des capacités de l’outil : |

| − | + | ::« ''L’utilisation que j'en ai eu depuis six mois [...] m'a permis de retomber un peu plus dans la réalité de ce que je peux faire avec ce logiciel. Car au départ on s'est dit [...] cela va être merveilleux, cela va structurer, on va ramener plein d'informations, etc. » Tango T3'' | |

| − | temporelle exigé et exigeant pour s’approprier et utiliser l’AAII. | + | ::« ''L'idée qui prédomine généralement c'est que chacun peut faire très facilement de la veille sur Internet grâce aux agents... » Tango T3'' |

| − | « Par rapport à ce que l'on peut demander à un documentaliste, il ne faut pas que cela demande un temps | + | ::« ''En découvrant l’outil, enfin moi j’avais une idée un peu idéaliste, et puis je me rends compte à l’usage que je suis un peu en train de faire machine arrière » Tango T1'' |

| − | énorme » Tango T3 | + | * du temps et des compétences (AAII + informatique + Internet) nécessaires à la prise en main de l’outil : |

| − | « Je suis dans la position de me dire que cela va me rendre beaucoup de services, mais pour cela il | + | ::« ''Peut être aussi on l'a mal utilisé, ou que l'on n'a pas eu le temps d'aller assez loin dans l'utilisation » Tango T3'' |

| − | + | ::« ""Je crois que j’avais une fausse idée de ce qu’était un site Internet [...] pour moi un site ce n’était pas un environnement aussi complexe que ça » Tango T1'' | |

| − | Il semble donc que le choix d’opter pour un AAII comme vecteur de structuration du réseau de veille | + | ::« ''Mais c’est du gros travail au début [...] Sincèrement je ne pensais pas que c’était autant de travail au début» Tango T2'' |

| − | repose sur des représentations erronées sur les AAII d’un point de vue : | + | * du temps et des compétences (AAII + informatique + Internet) nécessaires pour paramétrer l’outil à un objet de veille : |

| − | + | ::« ''Un agent intelligent serait vraiment un outil qui arrive à faire ce boulot.... Moi j'ai eu l'impression qu'avec ce logiciel il avait des limites techniques... Les sites Internet évoluent peut être plus vite que l'outil. En plus le problème c'est que moi en tant qu'utilisateur lambda de l'Internet, je ne vois pas forcément ces évolutions et je ne les comprends pas non plus toujours. Et c'est pour ça que si on utilise au premier niveau outils, c'est-à-dire de manière basique, c'est assez décevant parce que on ne sait pas faire plein de choses plus intéressantes et plus pointues » Tango T3"" | |

| − | « L’utilisation que j'en ai eu depuis six mois [...] m'a permis de retomber un peu plus dans la réalité de ce que je | + | ::« ''Quand on voit le temps que l'on prenait avant l'outil et maintenant...effectivement cela peut être un frein à son utilisation » Tango T3'' |

| − | peux faire avec ce logiciel. Car au départ on s'est dit [...] cela va être merveilleux, cela va structurer, on va | + | ::« ''[Le paramétrage] c’est le plus difficile » Tango T1'' |

| − | ramener plein d'informations, etc. » Tango T3 | + | ::« ''je ne pense pas que cela vienne de moi qui ne connaîtrait pas assez suffisamment le logiciel, c’est aussi une question de pouvoir s’adapter à site un peu trop compliqué » Tango T2'' |

| − | « L'idée qui prédomine généralement c'est que chacun peut faire très facilement de la veille sur Internet grâce | + | ::« ''Les bases de données on ne peut pas les surveiller avec l’outil... En fait, je suis bloqué, je ne sais pas comment faire » Tango T2'' |

| − | aux agents... » Tango T3 | + | ::« ''C’est aussi beaucoup de temps, je trouve, quand même... Il faut s’y plonger !... Il faut s’interroger sur : quelles pages surveiller ? Comment les surveiller ?... Cela fait beaucoup de réflexions… » Tango T2'' |

| − | « En découvrant l’outil, enfin moi j’avais une idée un peu idéaliste, et puis je me rends compte à l’usage que je | + | * du temps nécessaire pour traiter l’information rapatriée : |

| − | suis un peu en train de faire machine arrière » Tango T1 | + | ::« ''Je peux rentrer dans le logiciel des centaines de pages, mais que cela demande quand même un certain temps après pour les exploiter » Tango T3'' |

| − | |||

| − | de l’outil : | ||

| − | « Peut être aussi on l'a mal utilisé, ou que l'on n'a pas eu le temps d'aller assez loin dans l'utilisation » | ||

| − | Tango T3 | ||

| − | « Je crois que j’avais une fausse idée de ce qu’était un site Internet [...] pour moi un site ce n’était pas un | ||

| − | environnement aussi complexe que ça » Tango T1 | ||

| − | « Mais c’est du gros travail au début [...] Sincèrement je ne pensais pas que c’était autant de travail au | ||

| − | début» Tango T2 | ||

| − | |||

| − | l’outil à un objet de veille : | ||

| − | « Un agent intelligent serait vraiment un outil qui arrive à faire ce boulot.... Moi j'ai eu l'impression qu'avec | ||

| − | ce logiciel il avait des limites techniques... Les sites Internet évoluent peut être plus vite que l'outil. En plus | ||

| − | le problème c'est que moi en tant qu'utilisateur lambda de l'Internet, je ne vois pas forcément ces évolutions | ||

| − | et je ne les comprends pas non plus toujours. Et c'est pour ça que si on utilise au premier niveau outils, | ||

| − | c'est-à-dire de manière basique, c'est assez décevant parce que on ne sait pas faire plein de choses plus | ||

| − | intéressantes et plus pointues » Tango T3 | ||

| − | « Quand on voit le temps que l'on prenait avant l'outil et maintenant...effectivement cela peut être un frein à | ||

| − | son utilisation » Tango T3 | ||

| − | « [Le paramétrage] c’est le plus difficile » Tango T1 | ||

| − | « je ne pense pas que cela vienne de moi qui ne connaîtrait pas assez suffisamment le logiciel, c’est aussi | ||

| − | une question de pouvoir s’adapter à site un peu trop compliqué » Tango T2 | ||

| − | « Les bases de données on ne peut pas les surveiller avec l’outil... En fait, je suis bloqué, je ne sais pas | ||

| − | comment faire » Tango T2 | ||

| − | « C’est aussi beaucoup de temps, je trouve, quand même... Il faut s’y plonger !... Il faut s’interroger sur : | ||

| − | quelles pages surveiller ? Comment les surveiller ?... Cela fait beaucoup de réflexions… » Tango T2 | ||

| − | |||

| − | « Je peux rentrer dans le logiciel des centaines de pages, mais que cela demande quand même un certain | ||

| − | temps après pour les exploiter » Tango T3 | ||

Toutefois, la mise en place de l’outil a eu deux incidences indirectes positives. D’une part, le centre | Toutefois, la mise en place de l’outil a eu deux incidences indirectes positives. D’une part, le centre | ||

coordinateur en communiquant sur son outil de veille a stimulé l’activité des membres du réseau. | coordinateur en communiquant sur son outil de veille a stimulé l’activité des membres du réseau. | ||

| + | |||

Deuxièmement, si l’objectif était une structuration globale du réseau de veille, l’AAII a entamé un | Deuxièmement, si l’objectif était une structuration globale du réseau de veille, l’AAII a entamé un | ||

processus de restructuration au sein de l’organisation Tango. | processus de restructuration au sein de l’organisation Tango. | ||

| − | + | ||

| − | l’AAII | + | =====Analyse de l’évolution des déterminants de l’utilisation de l’AAII===== |

Si dans le cas de l’organisation Tango, il semble encore trop tôt pour déterminer une évolution globale | Si dans le cas de l’organisation Tango, il semble encore trop tôt pour déterminer une évolution globale | ||

des déterminants d’utilisation, on peut constater toutefois que les utilisateurs de l’outil ont commencé | des déterminants d’utilisation, on peut constater toutefois que les utilisateurs de l’outil ont commencé | ||

à automatiser des tâches existantes dont la délégation n’était prévue à l’origine. En outre, ils aspirent | à automatiser des tâches existantes dont la délégation n’était prévue à l’origine. En outre, ils aspirent | ||

aussi à générer de nouveaux produits et services à partir de l’outil. | aussi à générer de nouveaux produits et services à partir de l’outil. | ||

| − | + | ==== Le cas Alfa : une organisation en phase d’appropriation avancée des AAII==== | |

| − | avancée des AAII | + | =====Présentation de l’entreprise===== |

| − | |||

L’entreprise Alfa est une organisation de trois personnes spécialisée dans le conseil Internet | L’entreprise Alfa est une organisation de trois personnes spécialisée dans le conseil Internet | ||

(référencement, marketing, etc.). A cette occasion, elle réalise différents types de veille | (référencement, marketing, etc.). A cette occasion, elle réalise différents types de veille | ||

| Ligne 406 : | Ligne 337 : | ||

Ce traqueur, outre les missions de veille, a aussi en charge d’autres tâches opérationnelles au sein de | Ce traqueur, outre les missions de veille, a aussi en charge d’autres tâches opérationnelles au sein de | ||

cette organisation. | cette organisation. | ||

| − | + | =====Analyse des déterminants initiaux de l’utilisation de l’AAII===== | |

Les motivations initiales de recourir à un AAII, de type surveillance monoposte, pour leur activité ont | Les motivations initiales de recourir à un AAII, de type surveillance monoposte, pour leur activité ont | ||

| − | été essentiellement dictées par une très forte pression du temps. Effectivement l’entreprise était | + | été essentiellement dictées par une très '''forte pression du temps'''. Effectivement l’entreprise était |

confrontée à trois problèmes critiques. D’une part, un problème structurel caractérisé par une | confrontée à trois problèmes critiques. D’une part, un problème structurel caractérisé par une | ||

faiblesse des effectifs par rapport au volume d’activité. D’autre part, un problème conjoncturel | faiblesse des effectifs par rapport au volume d’activité. D’autre part, un problème conjoncturel | ||

| Ligne 414 : | Ligne 345 : | ||

augmentation supplémentaire du volume d’activité. Enfin, un problème opérationnel lié directement | augmentation supplémentaire du volume d’activité. Enfin, un problème opérationnel lié directement | ||

à la nature complexe, répétitive et donc consommatrice de temps de l’activité de traque. | à la nature complexe, répétitive et donc consommatrice de temps de l’activité de traque. | ||

| − | « C’est difficile de repérer ce qui a changé, et c’est en cela que cela prenait beaucoup plus de temps » | + | :« ''C’est difficile de repérer ce qui a changé, et c’est en cela que cela prenait beaucoup plus de temps » Alfa T1'' |

| − | Alfa T1 | + | |

Les conséquences de cette pression temporelle se répercutaient sous la forme de deux difficultés. | Les conséquences de cette pression temporelle se répercutaient sous la forme de deux difficultés. | ||

Premièrement, l’organisation Alfa ne parvenait pas à satisfaire toutes les requêtes d’information de | Premièrement, l’organisation Alfa ne parvenait pas à satisfaire toutes les requêtes d’information de | ||

leurs clients. Deuxièmement, de manière encore plus dramatique, l’entreprise n’arrivait pas à pourvoir | leurs clients. Deuxièmement, de manière encore plus dramatique, l’entreprise n’arrivait pas à pourvoir | ||

intégralement à ses propres besoins informationnels. | intégralement à ses propres besoins informationnels. | ||

| + | |||

Les répercussions de ces deux goulets d’étranglement amenaient en somme une incapacité de la | Les répercussions de ces deux goulets d’étranglement amenaient en somme une incapacité de la | ||

société Alfa à pouvoir développer des activités existantes (une analyse informationnelle plus fine) ou | société Alfa à pouvoir développer des activités existantes (une analyse informationnelle plus fine) ou | ||

supplémentaires (de nouvelles prestations) à fortes valeurs ajoutées. | supplémentaires (de nouvelles prestations) à fortes valeurs ajoutées. | ||

| + | |||

En somme, l’organisation recherchait initialement à travers les AAII un bénéfice opérationnel en | En somme, l’organisation recherchait initialement à travers les AAII un bénéfice opérationnel en | ||

terme de gain de temps, grâce à leurs caractéristiques d’automatisation, de persistance temporelle, de | terme de gain de temps, grâce à leurs caractéristiques d’automatisation, de persistance temporelle, de | ||

délégation, d’assistance à la détection et de rapidité. | délégation, d’assistance à la détection et de rapidité. | ||

| + | |||

L’utilisation de cet AAIIS a effectivement permis, d’une part, d’obtenir des gains de temps, et, d’autre | L’utilisation de cet AAIIS a effectivement permis, d’une part, d’obtenir des gains de temps, et, d’autre | ||

part, d’améliorer la qualité des services fournis. | part, d’améliorer la qualité des services fournis. | ||

| − | « En ne perdant pas trois heures à repérer ou à trouver de nouveaux articles [et] avec sa facilité de [les] | + | ::« ''En ne perdant pas trois heures à repérer ou à trouver de nouveaux articles [et] avec sa facilité de [les] repérer et de [les] prendre, cela nous a permis [...] d’améliorer nos services » Alfa T1'' |

| − | repérer et de [les] prendre, cela nous a permis [...] d’améliorer nos services » Alfa T1 | ||

Cependant ce gain de temps et cette plus-value n’ont pas été immédiats. Effectivement, il a fallu de | Cependant ce gain de temps et cette plus-value n’ont pas été immédiats. Effectivement, il a fallu de | ||

nombreux essais sur plusieurs mois, d’une part, pour bien s’approprier l’outil (mode de | nombreux essais sur plusieurs mois, d’une part, pour bien s’approprier l’outil (mode de | ||

| Ligne 437 : | Ligne 370 : | ||

Deuxièmement, sur le reste de ses activités car celui-ci a développé une dépendance vis-à-vis de son | Deuxièmement, sur le reste de ses activités car celui-ci a développé une dépendance vis-à-vis de son | ||

AAIIS en lui octroyant une part considérable de son temps et de son attention. | AAIIS en lui octroyant une part considérable de son temps et de son attention. | ||

| − | « Mes premiers rapports avec l’outil étaient vraiment serrés, il fonctionnait en permanence tout le temps | + | ::« ''Mes premiers rapports avec l’outil étaient vraiment serrés, il fonctionnait en permanence tout le temps [...] C’était quasiment une dépendance vis-à-vis du logiciel que j’avais [...] Il était toujours difficile de se concentrer du coup sur son travail [...] Et donc je perdais beaucoup de temps » Alfa T1'' |

| − | [...] C’était quasiment une dépendance vis-à-vis du logiciel que j’avais [...] Il était toujours difficile de se | ||

| − | concentrer du coup sur son travail [...] Et donc je perdais beaucoup de temps » Alfa T1 | ||

Face à ces difficultés, après six mois de travail avec l’outil, il y a eu une remise en question de la | Face à ces difficultés, après six mois de travail avec l’outil, il y a eu une remise en question de la | ||

méthode de travail centrée sur l’outil, pour aboutir finalement à une nouvelle méthode plus structurée | méthode de travail centrée sur l’outil, pour aboutir finalement à une nouvelle méthode plus structurée | ||

et efficace. | et efficace. | ||

| − | « J’ai tout remis à plat. Et là cela commençait à tourner quatre fois dans la journée. [...] Quand je le faisais | + | |

| − | tourner comme cela, il n’y avait pas d’incidence sur mon travail quotidien » Alfa T1 | + | ::« ''J’ai tout remis à plat. Et là cela commençait à tourner quatre fois dans la journée. [...] Quand je le faisais tourner comme cela, il n’y avait pas d’incidence sur mon travail quotidien » Alfa T1'' |

En conséquence, si initialement l’utilisation d’un AAII était dictée par une volonté de se libérer de la | En conséquence, si initialement l’utilisation d’un AAII était dictée par une volonté de se libérer de la | ||

pression du temps liée à la structure et la conjoncture de l’organisation, la société Alfa est passée par | pression du temps liée à la structure et la conjoncture de l’organisation, la société Alfa est passée par | ||

une phase intermédiaire d’impacts négatifs avant de pouvoir atteindre les objectifs originellement | une phase intermédiaire d’impacts négatifs avant de pouvoir atteindre les objectifs originellement | ||

fixés. | fixés. | ||

| − | + | ||

| − | l’AAII | + | =====Analyse de l’évolution des déterminants de l’utilisation de l’AAII===== |

Grâce aux gains de temps générés et aux potentialités de l’outil, l’organisation a pu dans une seconde | Grâce aux gains de temps générés et aux potentialités de l’outil, l’organisation a pu dans une seconde | ||

étape recentrer l’utilisation de l’AAIIS vers un double objectif : l’amélioration de la qualité | étape recentrer l’utilisation de l’AAIIS vers un double objectif : l’amélioration de la qualité | ||

| Ligne 456 : | Ligne 387 : | ||

de l’organisation. | de l’organisation. | ||

L’amélioration de la qualité de l’information produite se décompose en quatre niveaux : | L’amélioration de la qualité de l’information produite se décompose en quatre niveaux : | ||

| − | + | * Amélioration par l’augmentation du volume de sources et d’informations surveillées (analogie : télescope) | |

| − | (analogie : télescope) | + | *Amélioration en permettant un grain d’information plus fin (analogie : microscope) |

| − | + | * Amélioration de la fiabilité (par rapport à la capacité cognitive du traqueur) et de la systématisation de la surveillance | |

| − | + | * Amélioration par l’assistance prononcée pour la détection des signaux faibles (pour certains environnements Internet et certains objets de veille) : | |

| − | systématisation de la surveillance | + | ::« ''Il suffit que d’un coup une entreprise ait envie de se positionner sur une nouvelle opération bancaire par exemple, cela va tout de suite se voir. Mais ça va se voir non pas en allant sur le site, mais cela va se voir en allant sur le Code [HTML] de la page, ils vont bourrer de mots-clés, ils vont changer les liens où ils vont les appeler différemment, ou les images ils vont les renommées différemment. L’outil nous permet de voir ça.'' |

| − | + | ::''Ce n’est pas visible en fait autrement [...] On voit les modifications chez nos concurrents... avant qu’il y ait des conséquences » Alfa T1'' | |

| − | environnements Internet et certains objets de veille) : | ||

| − | « Il suffit que d’un coup une entreprise ait envie de se positionner sur une nouvelle opération bancaire par | ||

| − | exemple, cela va tout de suite se voir. Mais ça va se voir non pas en allant sur le site, mais cela va se voir en | ||

| − | allant sur le Code [HTML] de la page, ils vont bourrer de mots-clés, ils vont changer les liens où ils vont les | ||

| − | appeler différemment, ou les images ils vont les renommées différemment. L’outil nous permet de voir ça. | ||

| − | Ce n’est pas visible en fait autrement [...] On voit les modifications chez nos concurrents... avant qu’il y ait | ||

| − | des conséquences » Alfa T1 | ||

Le développement du spectre des prestations, des services et des compétences de l’organisation | Le développement du spectre des prestations, des services et des compétences de l’organisation | ||

quant à lui se réparti en trois axes. Premièrement, en élargissant le champ des veilles effectuées. | quant à lui se réparti en trois axes. Premièrement, en élargissant le champ des veilles effectuées. | ||

| + | |||

Deuxièmement, en proposant de nouveaux services qui ont émergés avec l’utilisation de l’outil. Et | Deuxièmement, en proposant de nouveaux services qui ont émergés avec l’utilisation de l’outil. Et | ||

enfin, en améliorant leur capacité de réactivité et en développant une capacité de proactivité. | enfin, en améliorant leur capacité de réactivité et en développant une capacité de proactivité. | ||

| − | « Ça bougeait le matin et on le savait tout de suite, ce qui nous nous permet de voir le client et de lui | + | ::« ''Ça bougeait le matin et on le savait tout de suite, ce qui nous nous permet de voir le client et de lui dire [...]. Et inversement, quand le client appelle, on est capable de lui répondre tout de suite, ce qui n’était pas le cas avant » Alfa T1'' |

| − | dire [...]. Et inversement, quand le client appelle, on est capable de lui répondre tout de suite, ce qui n’était | + | ::« ''Maintenant on est capable d’avertir avant qu’il y ait des conséquences » Alfa T1'' |

| − | pas le cas avant » Alfa T1 | ||

| − | « Maintenant on est capable d’avertir avant qu’il y ait des conséquences » Alfa T1 | ||

Dernier stade d’évolution constaté, la mise en avant dans l’argumentaire commercial et sur le site | Dernier stade d’évolution constaté, la mise en avant dans l’argumentaire commercial et sur le site | ||

Internet de la maîtrise technologique des AAII. | Internet de la maîtrise technologique des AAII. | ||

| + | |||

En conclusion, les déterminants ont évolué en trois phases s’imbriquant les unes aux autres : | En conclusion, les déterminants ont évolué en trois phases s’imbriquant les unes aux autres : | ||

| − | + | * Phase 1 : les déterminants d’utilisation des AAII correspondent à la résolution de problèmes structurels et opérationnels. | |