Cloud Computing et sécurité

Sommaire

- 1 Introduction

- 2 Méthodologie : les étapes de réalisation

- 3 Les éléments principaux de la controverse

- 3.1 Les hypothèses et analyses issues de la veille

- 3.2 Les éléments généraux de consensus et de désaccord

- 3.3 Les différents type d'acteurs

- 3.4 Module Viewer de Calliope : diagrammes et interprétation

- 3.5 Le schéma synthétique des lieux de débat

- 3.6 L'analyse détaillée du lieu de débat "Cloud souverain" à travers le commentaire des clusters de mots clés correspondants

- 4 Conclusion

Introduction

Après avoir constaté la présence récurrente d’éléments rhétoriques liés au champ sémantique du risque et de la sécurité dans les discours des acteurs, l’équipe a décidé d’axer l’analyse de controverse autour du thème « Cloud Computing et sécurité », en gardant à l’esprit la nécessité d’expliciter les modalités d’utilisation de cet argument pour chaque acteur et de questionner l’utilisation de la notion de « sécurité » dans une société marquée par le recours aux problématiques de la gestion des risques.

En réponse à l’explosion des volumes et à la virtualisation des données numériques (souvent hébergées dans les nuages), les outils de traitement automatisés de textes, les outils de mindpapping et les outils de datavisualisation souhaitent donner des représentations immédiatement intelligibles d’informations complexes sous la forme de schémas, de visuels. Le gain de simplicité de la lecture de ces visualisations, leur « immédiateté » ne doivent cependant pas faire oublier les présupposés liés au fonctionnement de l'outil utilisé, au mode de constitution des lots de données, au paramétrage et aux finalités du prescripteur de l'étude.

Une fois leurs limites bien identifiées, les outils de traitement automatisé de corpus de texte de type quantitatif (tels que Calliope) sont donc utiles pour corroborer des hypothèses, conforter une analyse.

L’analyse de débat est donc issue d’une synthèse à partir des résultats obtenus grâce à :

- une analyse intellectuelle issue des résultats de la veille (identification d'acteurs, de sources, de signaux forts/de signaux faibles)

- une production de visualisations utilisant l'information indexable par les moteurs de recherche (web visible)

- un traitement semi-automatique d'un corpus de textes sélectionné à l'issu de l'action de veille

Méthodologie : les étapes de réalisation

- Constitution d'un corpus de textes sur le thème "Cloud Computing et sécurité" à partir de l'action de veille

- Formulation d'hypothèses et production de datavisualisations à partir du web

- Traitements dans Calliope et Production de visualisations par le traitement semi automatique du corpus avec le logiciel, puis analyse

- Synthèse à partir des différents résultats

Les éléments principaux de la controverse

Les hypothèses et analyses issues de la veille

La construction d'un socle commun de connaissance sur le Cloud computing, la constitution d'un corpus documentaire, la lecture des documents et la réalisation de datavisualisations permettent à l'équipe-projet de procéder à des croisements d'informations et d'identifier des hypothèses de controverse sur le thème « Cloud computing et sécurité ».

Le mot clé « Cloud computing » renvoie principalement à des informations liées aux entreprises et aux professionnels de l'information et des systèmes informatiques. Les documents qui s’adressent au public non spécialiste, principal utilisateur des Saas (Software as a service), relayent des informations sur la protection des données confiées aux hébergeurs sans systématiquement évoquer le Cloud computing (ou les centres de stockage) qui semble être une notion technique principalement employée par et pour les spécialistes. L’informatique dans les nuages reste un concept opaque et peu explicite pour les utilisateurs. Pourtant, l’augmentation du nombre de systèmes développés en Saas et mis à disposition du grand public est symptomatique du fait que les usagers confient massivement leurs données à des serveurs externalisés. Cette tendance est en contradiction avec l’image d’une externalisation des données porteuse de risque et de cybercriminalité, notamment depuis l’affaire PRISM aux Etats-Unis et la loi de Programmation militaire en France qui ont lancé, en 2013, de nombreuses polémiques sur la question de la protection des libertés individuelles sur Internet.

Par ailleurs, la problématique de la sécurité des données stockées par des serveurs externes est centrale pour les professionnels en lien avec le Cloud computing, acteurs et clients. Les avantages du Cloud computing sont multiples: mutualisation des informations ; réduction des coûts informatiques grâce à la scalabilité des services et au paiement à l'usage ; suppression des frais de gestion des structures de stockage ; mises à jour et maintenance des services par un tiers expert ; optimisation des performances informatiques. Mais, le manque d'encadrement juridique pour assurer la sécurité des données est un frein au développement du Cloud computing. Avec la révolution du numérique, l'information étant devenue l'une des principales richesses des entreprises, celles-ci exigent qu'elle soit traitée, maîtrisée, sécurisée et facilement accessible aux seules personnes intéressées. De plus, la transition vers une externalisation des systèmes informatiques implique une restructuration des DSI et des investissements importants qui ne facilitent pas la prise de décision. En réponse à ces inquiétudes, les fournisseurs de Cloud computing français (Cloudwatt, Numergy,…) axent leurs discours marketing sur une offre de serveurs très sécurisés:

- hébergement des données dans des datacenters dotés d’outils de cybersurveillance indispensables à une gestion en temps réel des risques d'attaques

- installation des datacenters sur le territoire français ou européen pour que les données des sociétés ne soient pas soumises au Patriot Act américain (loi permettant aux autorités américaines d’accéder aux données hébergées sur leur territoire)

- niveau de sécurité adapable en fonction de l’évaluation du degré de criticité fait par l’entreprise-cliente

On note une volonté forte des fournisseurs européens de contrer l’apparente omniprésence sur le marché des hébergeurs américains, dont les plus connus, Amazon, Microsoft, Facebook, Google et Apple. Les institutions gouvernementales européennes et françaises ont identifié le potentiel économique et d’innovation du Cloud computing (le marché français du cloud a pesé plus de 2 milliards d'euros en 2012 et il croît de 25 % par an) et misent sur son développement par la mise en place de politiques d’incitation. En France, le gouvernement a beaucoup communiqué, en 2013, sur la mise en place d’un cloud souverain, c’est-à-dire d’un “nuage informatique” national (baptisé Andromède) qui permettra d’éviter l’utilisation de prestataires étrangers. Pour convaincre les entreprises de migrer vers une externalisation de leurs données, le ministère du redressement productif a choisi, pour la concertation, les entreprises Atos et OVH dont les dirigeants respectifs, Thierry Breton et Octave Klaba, sont des ambassadeurs du Cloud auprès des dirigeants français.

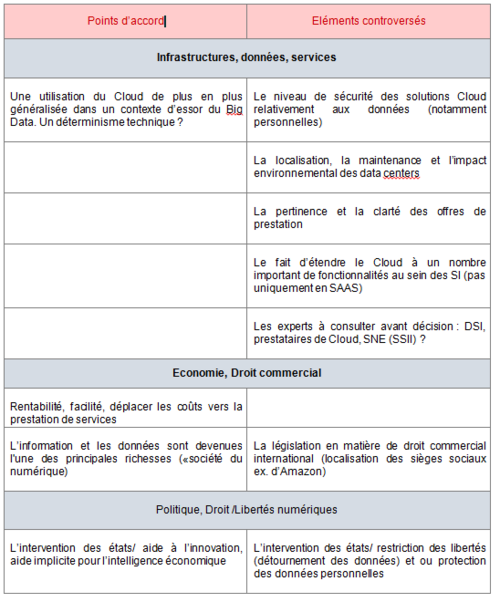

Les éléments généraux de consensus et de désaccord

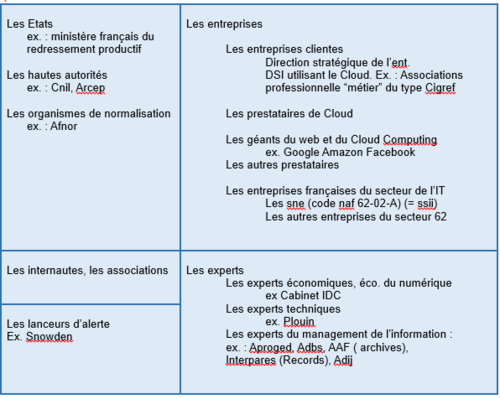

Les différents type d'acteurs

Les acteurs sont par ailleurs détaillés dans les Tableaux des sources réalisés lors de la veille.

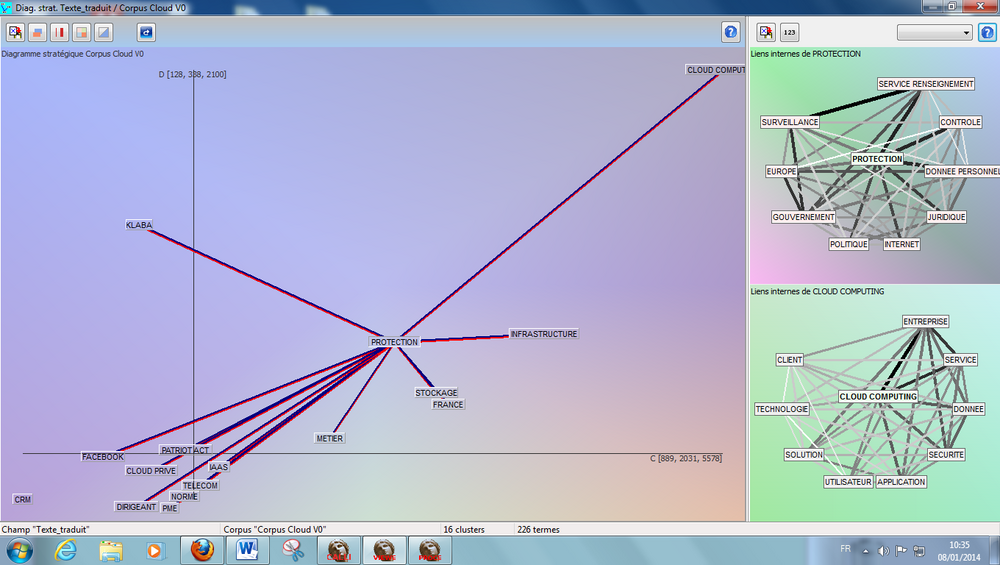

Module Viewer de Calliope : diagrammes et interprétation

A l’issue des étapes de sélection des méta-termes et d’agrégation, le corpus constitué par l’équipe permet d’obtenir le graphique suivant avec le module Viewer de Calliope :

De façon générale, les 16 clusters se répartissent principalement entre 2 quadrants de la carte :

- quadrant inférieur gauche ou Sud-Ouest (clusters de termes en émergence)

- quadrant supérieur droit ou Nord-Est (clusters de termes fédérateurs)

Aucun cluster ne ressort avec une forte centralité et une faible densité, ce qui aurait correspondu à des thèmes en cours de consolidation.

L’ensemble des clusters a une densité plutôt élevée : lles axes se croisent en bas à gauche. Les méta-termes ont tendance à être assez fortement organisés entre eux dans chaque cluster, ce qui semble se rattacher à un vocabulaire et à un débat déjà bien structuré.

Les clusters situés aux extrémités sont les suivants :

- Cluster et thème de type “Fédérateur” : “Cloud computing”

- Cluster et thème de type “Tour d’ivoire” : “Klaba”

- Cluster et thèmes Emergents : “CRM” ou “Dirigeant”.

Le cluster “CRM” (5 termes) est le dernier issu de l’étape d’agrégation et n’apporte quant à lui pas d’information significative pour l’analyse.

La tonalité du débat inscrit dans le corpus semble donc osciller entre des thèmes émergents situé en marge du débat (“Cloud privé”, “Patriot Act”, “Norme”) et des thèmes centraux et structurés (“Cloud computing”, “Protection”, “Infrastructure”).

Le débat sur la sécurité du cloud se tient d’une part dans les espaces organisés (on pourrait dire officiels) et d’autre part en filigrane dans d’autres espaces de controverse émergeants (sécurité des données personnelles : “Facebook” “Patriot Act”, ou liés à des problématiques de type “conseils technico-stratégiques” : “Cloud privé”, “Dirigeant”, “PME”).

La zone intermédiaire où la controverse commence à être visible sans avoir trouvé d’organisation n’est pas occupé dans le diagramme. Ce constat peut s’expliquer par un sujet fortement marqué par la technique, ce que confirment les clusters : “Infrastructure” “Stockage” ou “IAAS” et la densité générale des résultats.

Le Cluster “Cloud Computing”

Les caractéristiques de ce cluster (forte densité et forte centralité) en font le porte-étendard de notre corpus. Le positionnement et la composition du cluster “Cloud computing” dans le diagramme stratégique reflètent les grands tendances analysées à partir du corpus. Il agrège les termes représentatifs des thématiques rencontrées au cours de la veille :

- “donnée”, “utilisateur”, “client”

- “service”, “entreprise”,

- “sécurité”

- “technologie”, “application”, “solution”

Les termes en gras sont les plus fortement liés au terme “Cloud computing”.

Le Cluster “Protection”

Le cluster “Protection” contient pour sa part les différentes enjeux relatifs à l’informatique en nuages :

- Enjeu stratégique : “service renseignement”, “Europe”, “politique”, “gouvernement”

- Enjeu réglementaire : “juridique”, “contrôle”, “surveillance”

- Enjeu informatique et de protection des données : “Internet”, “données personnelles”

Le Cluster “Klaba”

Un cluster particulier se situe dans le quadrant supérieur gauche, dit “Tour d’ivoire”. Sa position isolée et son libellé ont provoqué des interrogations au sein de l’équipe. Le cluster “Klaba” (du nom du directeur du groupe OVH, leader français en matière de datacenter et expert reconnu) a en effet agrégé les termes rattachés à l’initiative gouvernementale pour promouvoir le Cloud computing comme vecteur de compétitivité (conférence France numérique du 9 décembre 2013 à Bercy). Notons que ce métaterme est ressorti dès la première opération “process” durant les traitements dans Calliope, indépendamment de la construction du corpus des acteurs. Il reste néanmoins situé dans le diagramme en périphérie du débat sur la sécurité du cloud (centralité inférieure à la moyenne).

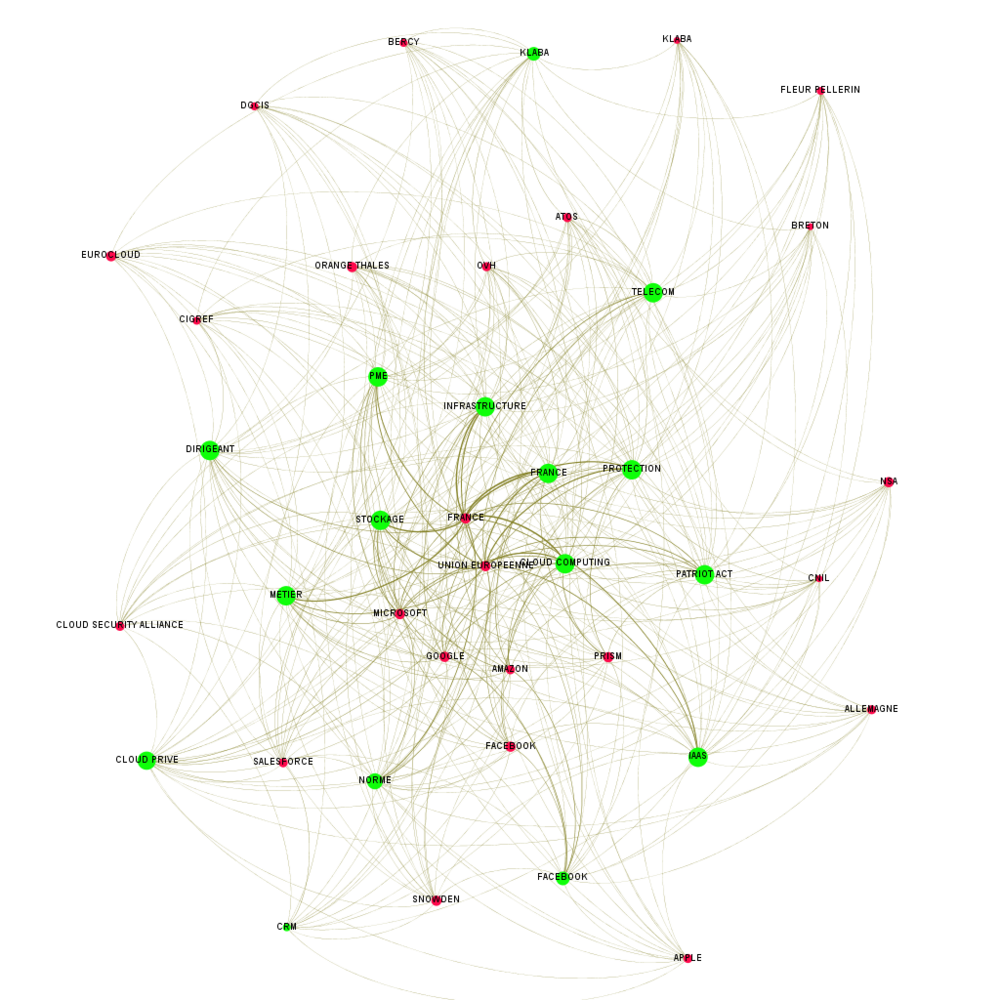

La visualisation des résultats avec Gephi

Représentation à partir des données du corpus de termes et du corpus d'acteurs traités dans Calliope.

Légende

- points verts: clusters de termes issus du corpus

- points rouges: clusters de descripteurs identifiés comme "acteurs"

Dans la visualisation ci-dessus obtenue avec Gephi, (à partir du traitement dans Calliope), les deux groupes de termes construits au préalable avec Calliope (mots-clés thématiques et mots-clés de type "acteurs") ne font pas l'objet d'une disposition signifiante. la disposition des termes est automatique, régulière. Cette image permet cependant de visualiser l'ensemble des deux séries de termes rapidement et "joliment".

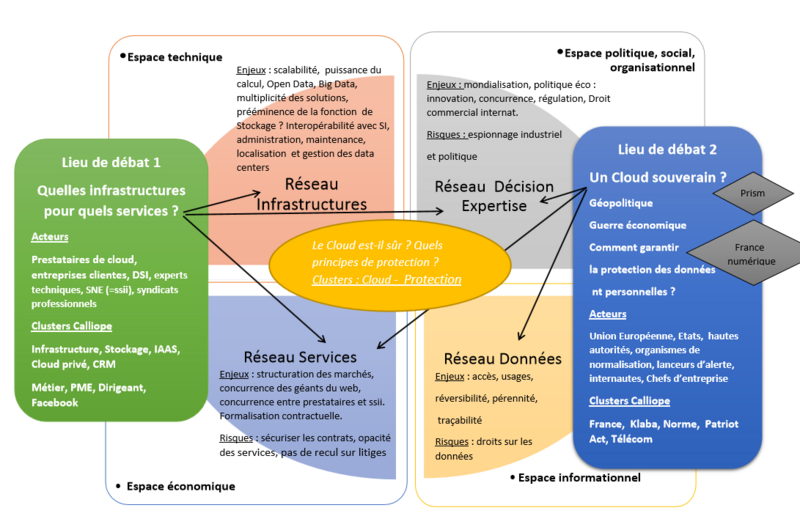

Le schéma synthétique des lieux de débat

L'analyse détaillée du lieu de débat "Cloud souverain" à travers le commentaire des clusters de mots clés correspondants

Le lieu de débat est envisagé à travers deux événements révélateurs de tendances l'affaire Prism et la "France numérique". Ces éléments peuvent être considérés comme des moments de focalisation du débat, pendant lesquels les positionnements des acteurs s'affirment et évoluent, interagissent (sociologie de la traduction). La France numérique désigne les 34 chantiers d'innovation numérique lancés en septembre 2013 par le gouvernement français, (incluant le Cloud Computing).

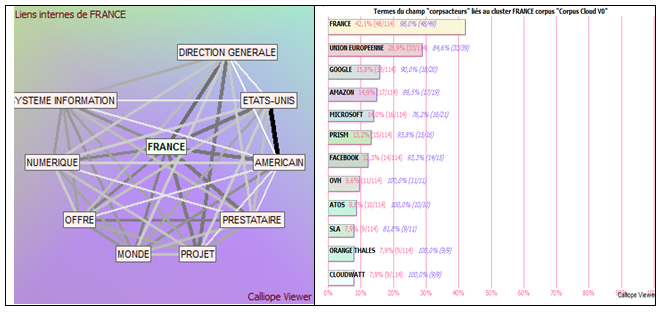

- Cluster "France"

Les termes qui se sont construits autour du cluster « France » mettent en évidence deux points essentiels : 1/ La volonté du gouvernement de développer le Cloud computing et l’innovation numérique en incitant les dirigeants d’entreprises (termes : direction générale, projet, offre, système informatique). 2/ La forte présence des Etats-Unis dans le débat, les hébergeurs de Cloud dominant le marché étant américains. La supériorité américaine est apparente dans le champ « corpsacteurs » liés au cluster. Les cinq entreprises états-uniennes citées dans l’échantillon choisi dominent les entreprises françaises. OVH et Atos sont les premières de ces sociétés françaises. Cette tendance apparaît logique, leurs dirigeants respectifs, Octave Klaba et Thierry Breton, étant les porte-parole principaux sollicités par le ministère du redressement productif.

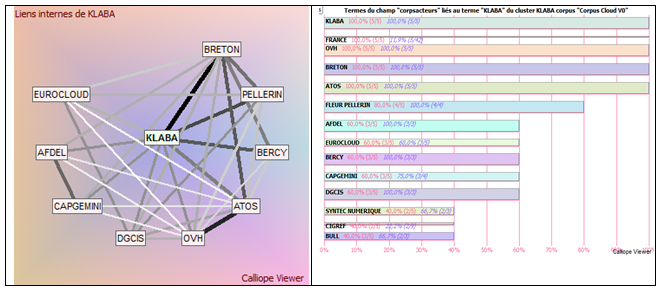

- Cluster "Klaba"

Le nom d’Octave Klaba, dirigeant de la société française OVH (hébergeur de sites Web), est suffisamment prépondérant pour apparaître en cluster. Il est doublement incontournable. D'une part, c'est un expert informatique sollicité à ce titre par la presse spécialisée sur les questions du Cloud computing. D'autre, part, son rôle de porte-parole pour le projet gouvernemental du Cloud computing en fait un acteur clé, au même titre que Thierry Breton, dirigeant de la société Atos, dont le nom n’est pas un cluster. Il a été notamment fortement cité dans la presse en amont de la conférence « Cloud et compétitivité » qui a eu lieu à Bercy le 9 décembre 2013 en présence de Fleur Pellerin, ministre déléguée chargée des PME de l'Innovation et de l'Économie numérique. Ce cluster est logiquement relié aux acteurs centraux du Cloud computing en France: OVH, Atos, Eurocloud (association d'entreprises informatiques qui commercialisent des services de cloud), Capgemini (première SSII dans le secteur des services informatiques en France), la DGCIS (Direction générale de la compétitivité de l'industrie et des services), l'AFDEL (Association française des éditeurs de logiciels et solutions Internet) et Syntec Numérique (1er syndicat patronal du numérique). Ceux-là sont également très sollicités lors des rencontres nationales sur l'innovation numérique. On note l'absence de cet ensemble de certains acteurs, tels que Cloudwatt, Numergy ou le programme Andromède.

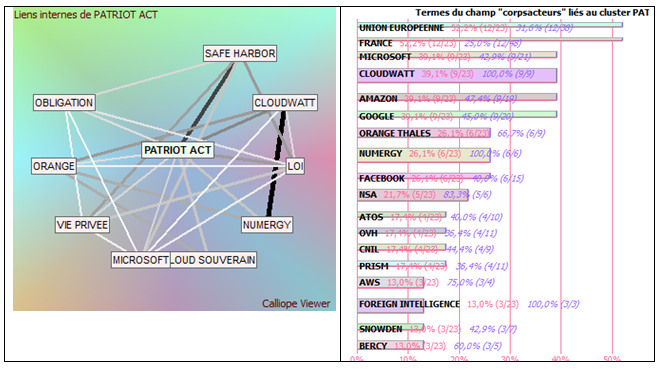

- Cluster "Patriot Act"

Le Patriot Act (loi permettant aux autorités américaines d’accéder aux données de particuliers et d'entreprises hébergées sur les serveurs de sociétés américaines sans l'autorisation des utilisateurs) est à l'origine de la création de Prism, un programme américain de cybersurveillance de milliers de données à travers le monde initié par la NSA (National Security Agency). Dénoncé par Edward Snowden en 2013, ce programme a mis en évidence la fragilité des systèmes actuels de stockage de données et amené les Etats européens à se positionner sur la question des lois pour leur sécurisation et du droit à la vie privée.

L'ensemble de termes associés au cluster « Patriot Act » met en relief le positionnement du gouvernement français, le corpus de textes étant extrait en majorité de sources françaises. Les évènements récents ont relancé les discussions autour du développement d'un Cloud souverain, déjà initié par le projet national Andromède, à l’origine de la création, avec le soutien de l'Etat, de deux sociétés spécialisées dans le Cloud computing: Cloudwatt (développée par Orange et Thalès) et Numergy (développée par SFR et Bull).

On note également la présence d'un lien du cluster avec le terme « Microsoft ». Microsoft est en effet l'une des neufs entreprises connues pour avoir participé au programme de surveillance Prism. Mais les huit autres (Google, Yahoo!, Facebook, Paltalk, YouTube, Skype, AOL et Apple) n'apparaissent pas dans les liens internes.

Conclusion

Nous avons consacré beaucoup de temps pendant nos premières réunions à identifier le besoin exprimé au travers de l’énoncé du sujet et le valider. Les cours nous ont au fur et à mesure apporté des clés, ce qui parfois, a nécessité de repousser certaines étapes dans le temps.

Nous avons pris le parti de consacrer du temps à tester des outils de veille afin de les comparer (par exemple Feedly et Netvives, ou l’alternative Tadaweb). Cependant le choix a été opéré en fonction des tests, des contraintes du sujet et de la courte durée de la période de veille.

Le temps imparti ne nous a pas permis de poursuivre une veille dans le temps afin de voir les évolutions des signaux forts, l’émergence des signaux faibles, de mettre en évidence des évolutions dans les avis des acteurs. Cette instantanéité dans l’analyse de l’information nous laisse à penser que la constitution du corpus sur une période plus longue associée à plusieurs traitements Calliope nous aurait permis de mieux profiter de l’apport des outils informatisés. Par exemple, nous n’avons pas pu modéliser la dynamique des flux d’information dans les cadrans de Calliope, ni utilisé les visualisations de trajectoires et de courbes de tendance fournies par l’outil.

Cette première expérience de textmining avec Calliope nous a permis d’appréhender les principales fonctionnalités de cet outil, d’esquisser un travail d’analyse et de valider certaines de nos hypothèses. Cependant ce premier travail nous a également permis d’identifier certaines des contraintes nécessaires pour obtenir un résultat plus exhaustif et plus pertinent :

- Une période de collecte et d’analyse plus longues.

- Une phase de paramétrage plus longue afin de constituer plusieurs jeux de termes utilisés dans différents scenarii d’agrégation.

Titre 1 INTD 2013

Retour à l'accueil Le Cloud Computing