Cloud Computing et sécurité

Sommaire

- 1 Introduction

- 2 Méthodologie : les étapes de réalisation

- 3 Les éléments principaux de la controverse

- 3.1 Les hypothèses et analyses issues de la veille

- 3.2 Les éléments généraux de consensus et de désaccord

- 3.3 Les différents type d'acteurs

- 3.4 L'Analyse du diagramme stratégique global "Cloud computing et sécurité" et du Cluster "Cloud Computing" issus de Calliope

- 3.5 Le schéma synthétique des lieux de débat (Acteurs-réseaux)

- 3.6 L'analyse détaillée du lieu de débat "Cloud souverain" à travers le commentaire des clusters de mots clés correspondants

- 4 Conclusion

Introduction

Après avoir constaté la présence récurrente d’éléments rhétoriques liés au champ sémantique du risque et de la sécurité dans les discours des acteurs, l’équipe a décidé d’axer l’analyse de controverse autour du thème « Cloud Computing et sécurité », en gardant à l’esprit la nécessité d’expliciter les modalités d’utilisation de cet argument pour chaque acteur et de questionner l’utilisation de la notion de « sécurité » dans une société marquée par le recours aux problématiques de la gestion des risques.

En réponse à l’explosion des volumes et à la virtualisation des données numériques (souvent hébergées dans les nuages), les outils de traitement automatisés de textes, les outils de mindpapping et les outils de datavisualisation souhaitent donner des représentations immédiatement intelligibles d’informations complexes sous la forme de schémas, de visuels. Le gain de simplicité de la lecture de ces visualisations, leur « immédiateté » ne doivent cependant pas faire oublier les présupposés liés au fonctionnement de l'outil utilisé, au mode de constitution des lots de données, au paramétrage et aux finalités du prescripteur de l'étude.

Une fois leurs limites bien identifiées, les outils de traitement automatisé de corpus de texte de type quantitatif (tels que Calliope) sont donc utiles pour corroborer des hypothèses, conforter une analyse.

L’analyse de débat est donc issue d’une synthèse à partir des résultats obtenus grâce à :

- une analyse intellectuelle issue des résultats de la veille (identification d'acteurs, de sources, de signaux forts/de signaux faibles)

- une production de visualisations utilisant l'information indexable par les moteurs de recherche (web visible)

- un traitement semi-automatique d'un corpus de textes sélectionné à l'issu de l'action de veille

Méthodologie : les étapes de réalisation

- Constitution d'un corpus de textes sur le thème "Cloud Computing et sécurité" à partir de l'action de veille

- Formulation d'hypothèses et production de datavisualisations à partir du web

- Traitements dans Calliope et Production de visualisations par le traitement semi automatique du corpus avec le logiciel, puis analyse

- Synthèse à partir des différents résultats

Les éléments principaux de la controverse

Les hypothèses et analyses issues de la veille

La construction d'un socle commun de connaissance sur le Cloud computing, la constitution d'un corpus documentaire, la lecture des documents et la réalisation de datavisualisations permettent à l'équipe-projet de procéder à des croisements d'informations et d'identifier des hypothèses de controverse sur le thème « Cloud computing et sécurité ».

Le mot clé « Cloud computing » renvoie principalement à des informations liées aux entreprises et aux professionnels de l'information et des systèmes informatiques. Les documents qui s’adressent au public non spécialiste, principal utilisateur des Saas (Software as a service), relayent des informations sur la protection des données confiées aux hébergeurs sans systématiquement évoquer le Cloud computing (ou les centres de stockage) qui semble être une notion technique principalement employée par et pour les spécialistes. L’informatique dans les nuages reste un concept opaque et peu explicite pour les utilisateurs. Pourtant, l’augmentation du nombre de systèmes développés en Saas et mis à disposition du grand public est symptomatique du fait que les usagers confient massivement leurs données à des serveurs externalisés. Cette tendance est en contradiction avec l’image d’une externalisation des données porteuse de risque et de cybercriminalité, notamment depuis l’affaire PRISM aux Etats-Unis et la loi de Programmation militaire en France qui ont lancé, en 2013, de nombreuses polémiques sur la question de la protection des libertés individuelles sur Internet.

Par ailleurs, la problématique de la sécurité des données stockées par des serveurs externes est centrale pour les professionnels en lien avec le Cloud computing, acteurs et clients. Les avantages du Cloud computing sont multiples: mutualisation des informations ; réduction des coûts informatiques grâce à la scalabilité des services et au paiement à l'usage ; suppression des frais de gestion des structures de stockage ; mises à jour et maintenance des services par un tiers expert ; optimisation des performances informatiques. Mais, le manque d'encadrement juridique pour assurer la sécurité des données est un frein au développement du Cloud computing. Avec la révolution du numérique, l'information étant devenue l'une des principales richesses des entreprises, celles-ci exigent qu'elle soit traitée, maîtrisée, sécurisée et facilement accessible aux seules personnes intéressées. De plus, la transition vers une externalisation des systèmes informatiques implique une restructuration des DSI et des investissements importants qui ne facilitent pas la prise de décision. En réponse à ces inquiétudes, les fournisseurs de Cloud computing français (Cloudwatt, Numergy,…) axent leurs discours marketing sur une offre de serveurs très sécurisés:

- hébergement des données dans des datacenters dotés d’outils de cybersurveillance indispensables à une gestion en temps réel des risques d'attaques

- installation des datacenters sur le territoire français ou européen pour que les données des sociétés ne soient pas soumises au Patriot Act américain (loi permettant aux autorités américaines d’accéder aux données hébergées sur leur territoire)

- niveau de sécurité adapable en fonction de l’évaluation du degré de criticité fait par l’entreprise-cliente

On note une volonté forte des fournisseurs européens de contrer l’apparente omniprésence sur le marché des hébergeurs américains, dont les plus connus, Amazon, Microsoft, Facebook, Google et Apple. Les institutions gouvernementales européennes et françaises ont identifié le potentiel économique et d’innovation du Cloud computing (le marché français du cloud a pesé plus de 2 milliards d'euros en 2012 et il croît de 25 % par an) et misent sur son développement par la mise en place de politiques d’incitation. En France, le gouvernement a beaucoup communiqué, en 2013, sur la mise en place d’un cloud souverain, c’est-à-dire d’un “nuage informatique” national (baptisé Andromède) qui permettra d’éviter l’utilisation de prestataires étrangers. Pour convaincre les entreprises de migrer vers une externalisation de leurs données, le ministère du redressement productif a choisi, pour la concertation, les entreprises Atos et OVH dont les dirigeants respectifs, Thierry Breton et Octave Klaba, sont des ambassadeurs du Cloud auprès des dirigeants français.

Les éléments généraux de consensus et de désaccord

(à compléter)

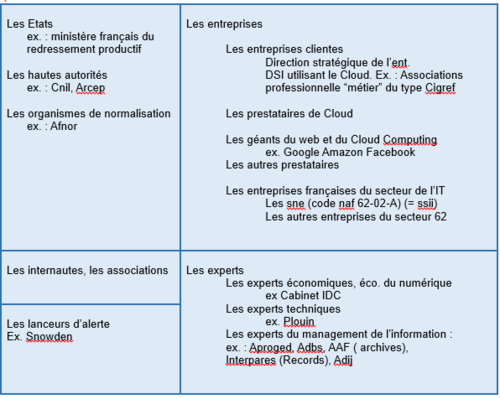

Les différents type d'acteurs

Les acteurs sont par ailleurs détaillés dans les Tableaux des sources réalisés lors de la veille.

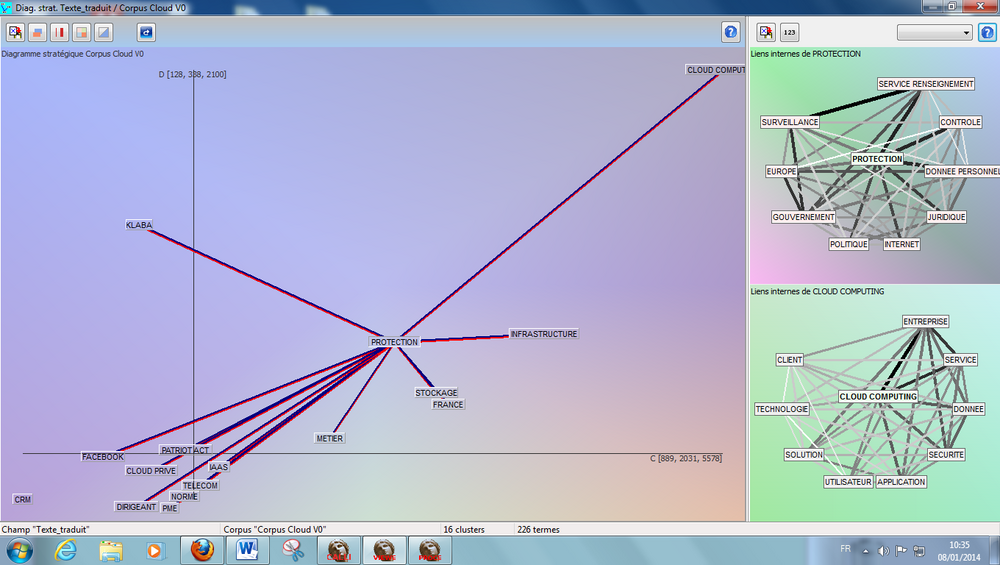

L'Analyse du diagramme stratégique global "Cloud computing et sécurité" et du Cluster "Cloud Computing" issus de Calliope

A l’issue des étapes de sélection des méta-termes et d’agrégation, le corpus constitué par l’équipe permet d’obtenir le graphique suivant avec le module Viewer de Calliope :

à compléter

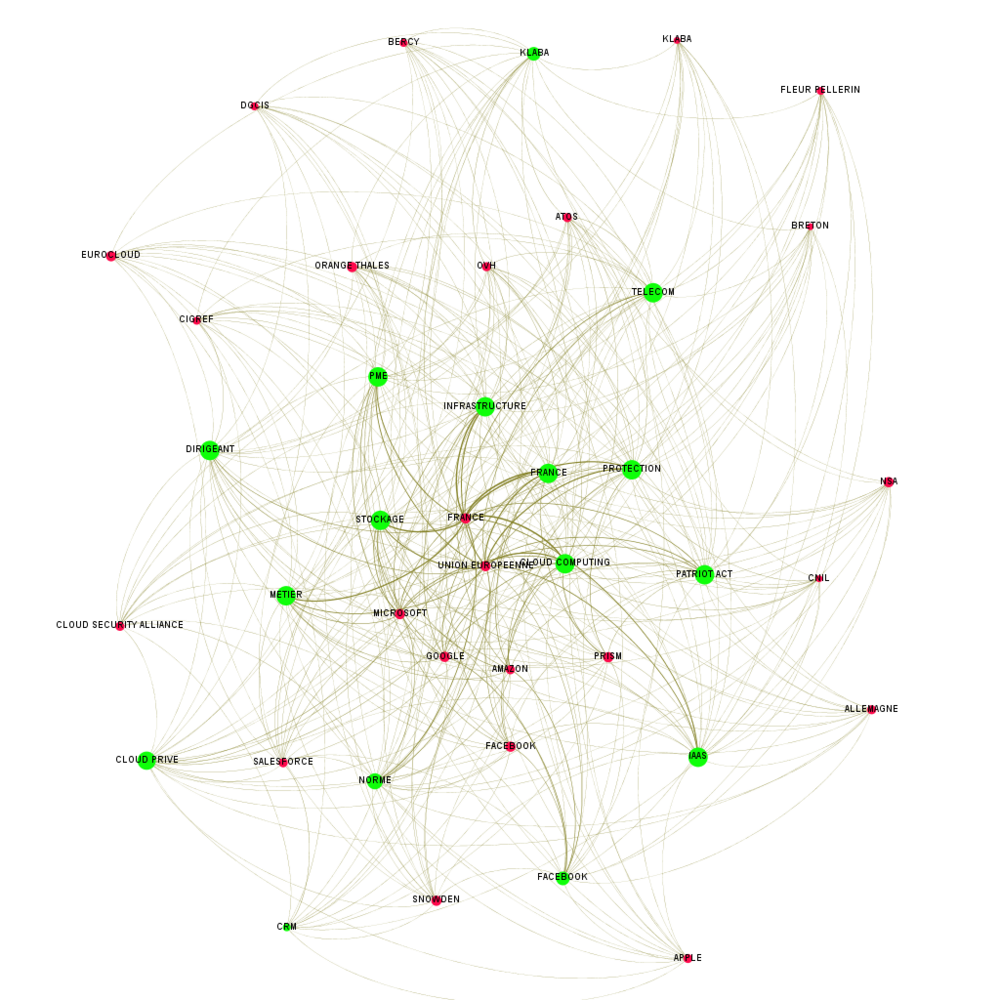

La visualisation des résultats avec Gephi (à partir du corpus de termes et du corpus d'acteurs traités dans Calliope)

Légende : points verts,clusters de termes issus du corpus ; points rouges, clusters de descripteurs identifiés comme "acteurs"

A noter : dans la visualisation ci-dessus obtenue avec Gephi, (à partir du traitement dans Calliope), les deux groupes de termes construits au préalable avec Calliope (mots-clés thématiques et mots-clés de type "acteurs") ne font pas l'objet d'une disposition signifiante. la disposition des termes est automatique, régulière. Cette image permet cependant de visualiser l'ensemble des deux séries de termes rapidement et "joliment".

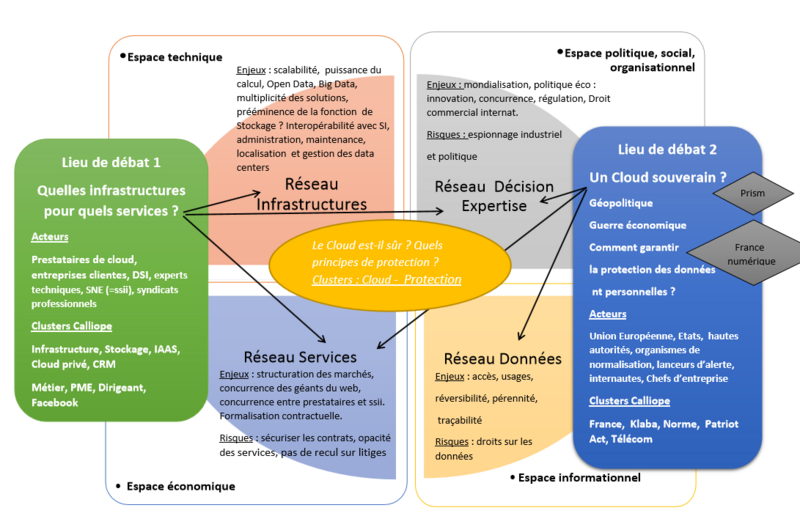

Le schéma synthétique des lieux de débat (Acteurs-réseaux)

L'analyse détaillée du lieu de débat "Cloud souverain" à travers le commentaire des clusters de mots clés correspondants

Le lieu de débat est envisagé à travers deux événements révélateurs de tendances l'affaire Prism et la "France numérique". Ces éléments peuvent être considérés comme des moments de focalisation du débat, pendant lesquels les positionnements des acteurs s'affirment et évoluent, interagissent (sociologie de la traduction). La France numérique désigne les 34 chantiers d'innovation numérique lancés en septembre 2013 par le gouvernement français, (incluant le Cloud Computing).

- Cluster "France"

Conclusion

Titre 1 INTD 2013

Retour à l'accueil Le Cloud Computing